Forensic VS Schroeder: Obtener acceso a archivos eliminados

La base de una de las tareas de la etapa en línea de NeoQUEST-2016 fue la forsensica, es decir, trabajar con los medios para restaurar el estado anterior de las particiones de Windows. Los profesionales conocen y utilizan con frecuencia en Pentest o la investigación de incidentes de seguridad de la información las capacidades de esta tecnología.

Muchas de las instantáneas de volumen conocidas son un servicio de instantáneas de volumen que apareció por primera vez en Windows Sever 2003. Le permite tomar y restaurar instantáneas del sistema de archivos (instantáneas), incluida la partición del sistema. Además, las instantáneas anteriores de una partición se pueden montar en una letra o carpeta de unidad, al igual que una partición normal. Por lo tanto, es posible acceder al estado anterior del sistema junto con TODOSarchivos, incluidos los archivos actualmente eliminados de esta sección. Los expertos en seguridad de la información pueden utilizar todas estas propiedades de Volume Shadow Copy de las siguientes maneras:

- Acceda y copie los archivos utilizados por el sistema o las aplicaciones de usuario (bases de datos de contraseñas de aplicaciones, buzones de Outlook, Thunderbird, base de datos de Active Directory).

- Acceda y copie los archivos eliminados (incluidos los borrados de forma segura con una trituradora).

- Ocultar los archivos ejecutables y los módulos de la puerta trasera maliciosa (se toma una instantánea del sistema de archivos en el que están presentes, después de lo cual se eliminan de la partición actual mientras permanecen en la instantánea).

El uso de la oportunidad a partir del segundo punto se basó en la solución de las tareas forenses de NeoQUEST. Leer más – debajo del corte!

Datos sin procesar

En la tarea con el nombre «Archivo faltante», el participante recibió un enlace a un torrent; al descargar, los participantes recibieron 2 archivos: un volcado de disco duro (archivo * .vhdx) y un volcado de RAM (archivo * .dmp). Al montar el archivo principal con un volcado del disco duro, el participante encontró un archivo de texto cifrado con el Sistema de archivos cifrados (EFS). El contenido de este archivo simplemente no se puede leer! Las claves privadas de los certificados de usuario en el sistema operativo Windows, incluido el EFS, están protegidas con una contraseña de cuenta. Es por eso que cuando se reinicia, aparece una advertencia sobre el acceso a los archivos EFS.

El conocimiento de un hash de contraseña NTLM, así como las claves SYSKEY, LSAKEY y NL $ KM para descifrar la clave privada de un usuario no es suficiente. Por lo tanto, tener un volcado de disco duro no es suficiente. También debe saber la contraseña del usuario. En esta etapa, es posible que los participantes aún no sepan por qué lo necesitan, pero pueden restaurarlo.

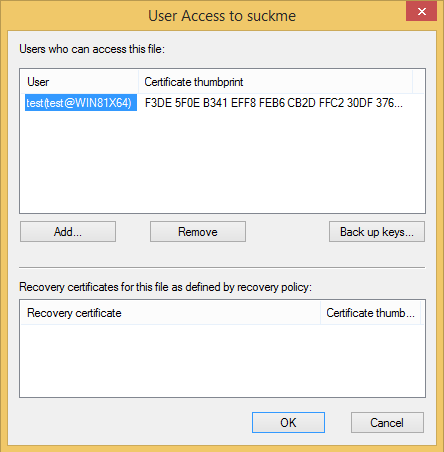

Después de una exploración rápida del contenido del disco duro, los participantes encontraron un archivo EFS cifrado, cuyo contenido era claramente la clave.

Fue posible leerlo solo con la ayuda del certificado del usuario especificado, y para ello necesita saber su contraseña.

Recuperación de contraseña

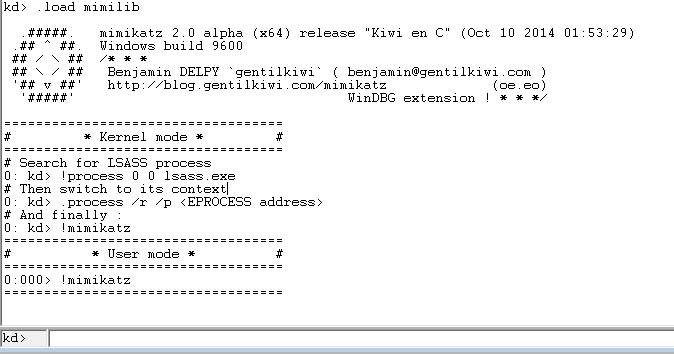

Es por eso que a los participantes se les dio un volcado de RAM. Es fácil adivinar que la contraseña se extrae usando la conocida utilidad mimikatz. Puede hacer esto, por ejemplo, utilizando WinDBG y la extensión mimilib.dll correspondiente. A continuación se muestra el proceso de obtención de una contraseña de usuario en pasos.

Cómo usar la extensión se muestra cuando está cargada. Solo queda ejecutar la secuencia de estos comandos. Como resultado, obtenemos:

Después de recibir la contraseña, la forma más fácil de completar la tarea es iniciar desde la imagen del disco duro en la máquina virtual e iniciar sesión con el usuario correspondiente. Sin embargo, los participantes están más decepcionados: se elimina el certificado EFS con el que se cifró el archivo.

Después de todos los pasos anteriores, debe restaurar el certificado eliminado. El volcado se realizó de tal manera que fue imposible recuperar el certificado utilizando varias herramientas de recuperación para archivos eliminados. Y aquí viene al rescate el servicio de instantáneas del volumen.

Sal de las sombras

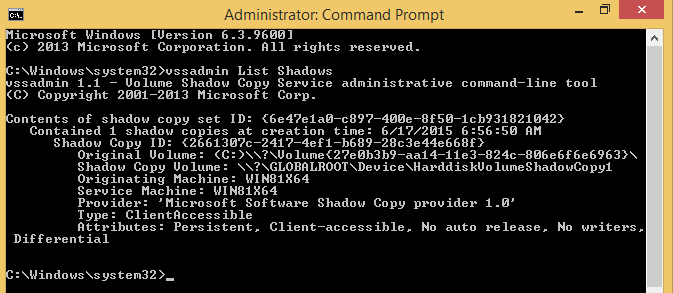

Puede ver las instantáneas existentes usando la utilidad vssadmin , que está habilitada de manera predeterminada en Windows 7 y superior.

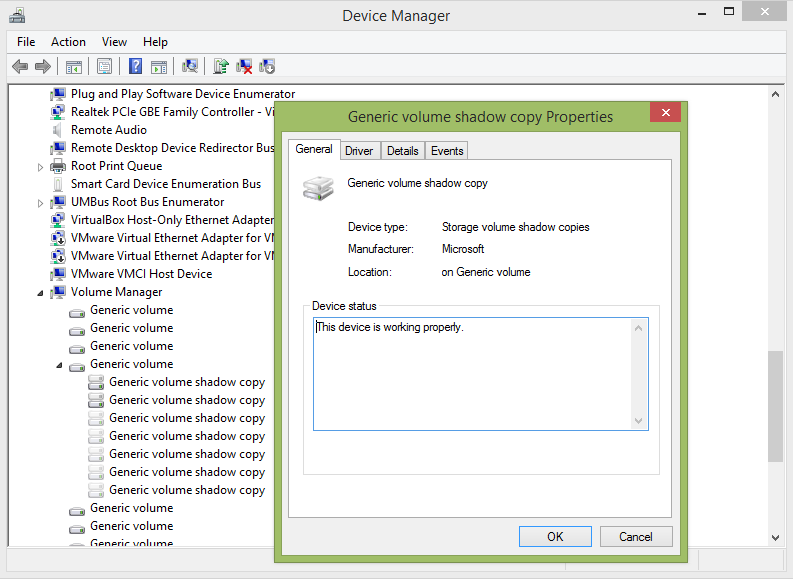

Se puede ver que cada instantánea se caracteriza por un identificador único en forma de GUID. Las instantáneas se representan como objetos de dispositivo del tipo «Copia instantánea de volumen genérico». Puede

montarlo como un volumen en una nueva letra de unidad o crear un enlace como una carpeta. También es posible acceder al contenido de la instantánea utilizando el nombre del dispositivo, que se encuentra en las propiedades de la copia en sí.

Ahora los participantes tenían que restaurar los valores de clave privada del certificado para la tienda del usuario (en este caso, el acceso al archivo está abierto).

Esto se puede hacer restaurando las claves de registro correspondientes y el archivo de clave privada en la carpeta% AppData% \ Microsoft \ Crypto \ RSA, en la que se almacenan las claves privadas del usuario. La información necesaria se puede obtener de la instantánea (montándola o haciendo un enlace a ella).

O podría ir de una forma más simple: restituir el estado de la sección a la instantánea. Después de eso, fue suficiente para iniciar sesión en el sistema y exportar el certificado con la clave privada a un archivo.

En el estado actual del sistema, era necesario importar el certificado con la clave privada al almacén de certificados personal del usuario y abrir el archivo.

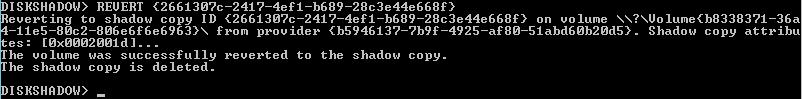

Puede retroceder usando el kit de herramientas Windows Sever desde la sombra de disco conectando el disco a una máquina virtual con este sistema operativo, o puede usar los objetos WMI correspondientes para los volúmenes y sus copias. Usar diskshadow es una forma más fácil y rápida. Para revertir una partición a una instantánea, debe solicitar una ID de copia y luego restaurarla.

Obtenemos el ID de instantánea:

Restaurando la instantánea:

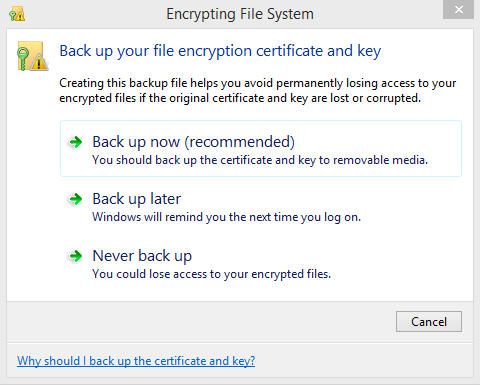

Arranque desde el estado «pasado» recibido del sistema. Certificado presente. Esto se puede entender por el hecho de que inmediatamente hay una oferta de Windows para hacer una copia de seguridad de la clave. Exportarlo a un archivo.

Carga en el estado «actual» del disco. Importamos el certificado en el estado «actual» del sistema en el almacén de certificados personales del usuario. Ahora el archivo se puede abrir y leer. El contenido del archivo es la clave para el paso del trabajo!

Sacar conclusiones

De todo lo anterior, se pueden extraer las siguientes conclusiones:

1. No debe guardar datos importantes, que luego deben eliminarse, en el volumen del sistema (la unidad «C: \»). Pueden estar en la instantánea, pero es posible que no lo sepan o recuerden.

2. Si accidentalmente eliminó algún archivo importante de la partición del sistema, puede probar suerte e intentar encontrarlo en la instantánea guardada.