Explotación de vulnerabilidades en PHP-FPM Nginx

Contenido

- 1 soporte

- 2 Detalles de vulnerabilidad

- 3 Conclusión

Recientemente, se descubrió una vulnerabilidad peligrosa en un paquete de Nginx y PHP-FPM, que a menudo se encuentra en los servidores web. El exploit resultante le permite cambiar la configuración de PHP mediante la introducción de variables de entorno, y una cadena de tales configuraciones conducirá a la ejecución remota de código. Comprendamos las vulnerabilidades en PHP-FPM Nginx y descubramos dónde se equivocaron los desarrolladores de PHP.

Andrei @ d90pwn Danau detectó el primer comportamiento anormal durante la calificación del Real World CTF 2019. El servidor reaccionó de manera extraña al carácter de avance de línea (% 0a) enviado a la URL. Omar @beched Ganiev y Emil @neex Lerner se interesaron en esta idea. Emil descubrió por qué sucede esto, encontró una forma de explotación y escribió un exploit funcional, y Omar llevó este error a RCE.

La esencia del problema se reduce al hecho de que en algunas configuraciones de FPM, un pirata informático puede realizar un ataque de desbordamiento de búfer y escribir en el espacio de direcciones reservado para los datos del protocolo FastCGI. Esto permitirá que se ejecuten comandos arbitrarios en el sistema remoto.

Identificador de vulnerabilidad recibido CVE-2019-11043 y el nombre provocativo para una persona de habla rusa PHuiP-FPizdaM. Para la explotación, el atacante no necesita ningún derecho, por lo tanto, la vulnerabilidad PHP-FPM Nginx tiene un estado crítico. El problema está presente en ambas ramas PHP: 5 y 7, sin embargo, debido a las peculiaridades de la optimización, la operación solo es posible en la séptima versión de PHP.

La vulnerabilidad afecta a las versiones:

- Ramas PHP 7.1.x: todas las versiones anteriores a 7.1.33

- PHP ramas 7.2.x – todas las versiones debajo de 7.2.24

- PHP ramas 7.3.x – todas las versiones debajo de 7.3.11

Pararse

Primero necesitamos un puesto. En mi caso, se utilizarán los ya queridos contenedores Docker. Si no desea entrar en la depuración, puede comenzar el entorno terminado con vulhub .

docker-compose.yml

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

|

version: ‘2’

services:

nginx:

image: nginx:1

volumes:

– ./www:/usr/share/nginx/html

– ./default.conf:/etc/nginx/conf.d/default.conf

depends_on:

– php

ports:

– «8080:80»

php:

image: php:7.2.10–fpm

volumes:

– ./www:/var/www/html

|

Comienza con un comando simple: docker-compose up -d.

Quiero ver la vulnerabilidad más de cerca, así que construyamos PHP desde la fuente. Para comenzar, inicie Debian.

|

1

2

|

$ docker run —rm –ti —cap–add=SYS_PTRACE —security–opt seccomp=unconfined —name=phprce —hostname=phprce –p80:80 debian /bin/bash

$ apt update

|

Ahora debemos encargarnos de instalar los paquetes necesarios.

|

1

|

$ apt install –y build–essential git autoconf automake libtool re2c bison libxml2–dev libgd–dev curl gdb libssl–dev nginx vim nano

|

Saque la última versión vulnerable de php – 7.3.10.

|

1

2

3

|

$ cd ~

$ git clone —depth=1 —branch PHP–7.3.10 https://github.com/php/php-src.git

$ cd php–src

|

Configure PHP con soporte php-fpm.

|

1

2

|

$ ./buildconf —force

$ ./configure —enable–debug —enable–fpm —with–openssl —with–fpm–user=«www-data» —with–fpm–group=«www-data»

|

Ahora hagamos la compilación e instalación. Aquí todo es trivial.

|

1

2

|

$ make

$ make install

|

Cambiamos los nombres de los archivos de configuración estándar.

|

1

2

|

$ mv /usr/local/etc/php–fpm.conf.default /usr/local/etc/php–fpm.conf

$ mv /usr/local/etc/php–fpm.d/www.conf.default /usr/local/etc/php–fpm.d/www.conf

|

Después de eso, cambiamos la ruta a la carpeta donde se encuentran las configuraciones.

|

1

|

$ sed –s –i ‘s/=NONE/=\/usr\/local/’ /usr/local/etc/php–fpm.conf

|

En la configuración de php-fpm (/usr/local/etc/php-fpm.d/www.conf) configuramos el número de procesos secundarios. Para facilitar la depuración, recomiendo poner 1.

|

1

2

|

pm = static

pm.max_children = 1

|

Ahora depende de los archivos de configuración de Nginx.

/ etc / nginx / sites-enabled / default

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

|

server {

listen 80 default_server;

listen [::]:80 default_server;

root /var/www/html;

index index.html index.php;

server_name _;

location ~ [^/]\.php(/|$) {

fastcgi_split_path_info ^(.+?\.php)(/.*)$;

include fastcgi_params;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_param PATH_TRANSLATED $document_root$fastcgi_path_info;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

}

}

|

Fastcgi_pass contiene la dirección de nuestro PHP-FPM, por defecto se cuelga en el puerto 9000. Explicaré algunas partes de la configuración en el proceso de análisis de la vulnerabilidad.

Luego debe crear el archivo PHP en la raíz del servidor web (/ var / www / html /). Incluso un script vacío es adecuado aquí, lo principal es que tiene la extensión .php y Nginx lo envía a PHP. Creé index.php que muestra un saludo.

/var/www/html/index.php

|

1

2

|

<?php

echo ‘Hi there!’;

|

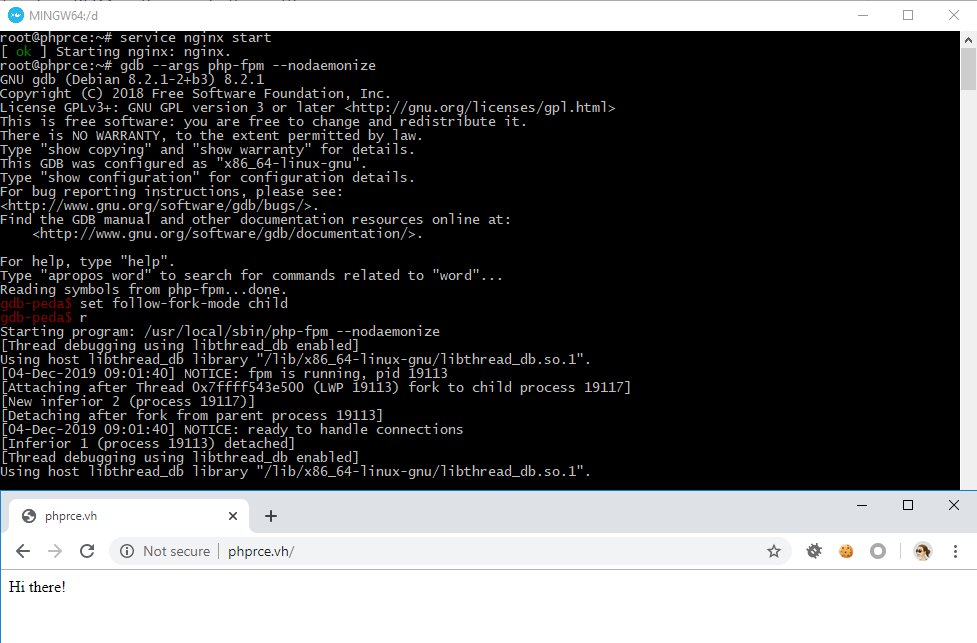

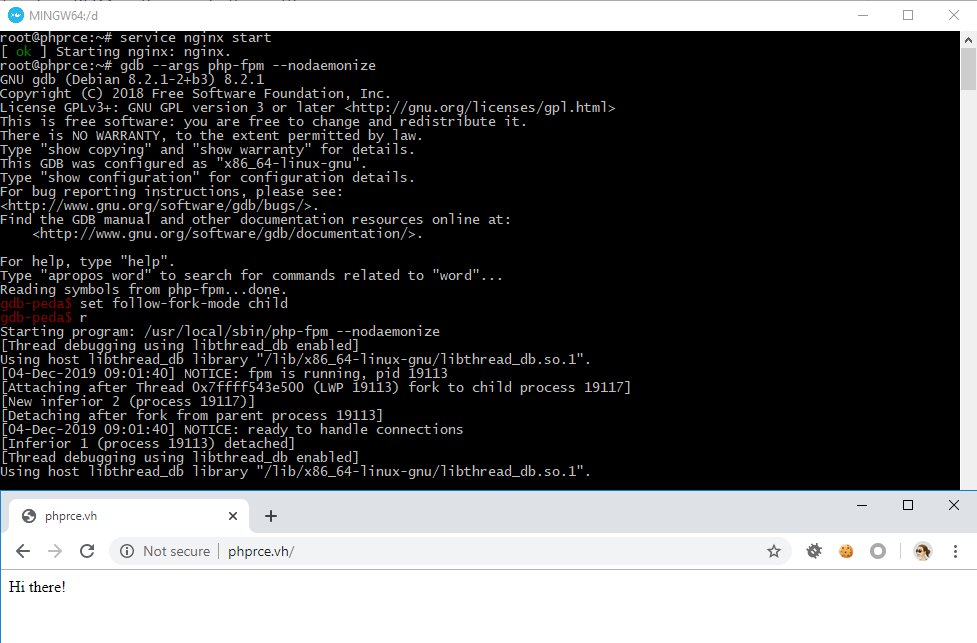

Ahora todo está listo, puedes ejecutar Nginx.

|

1

|

$ service nginx start

|

Y luego PHP-FPM a través del depurador.

|

1

|

$ gdb —args php–fpm —nodaemonize

|

Para GDB, habilitamos la capacidad de depurar procesos secundarios e iniciar el servicio.

|

1

2

|

set follow–fork–mode child

r

|

Detalles de vulnerabilidad

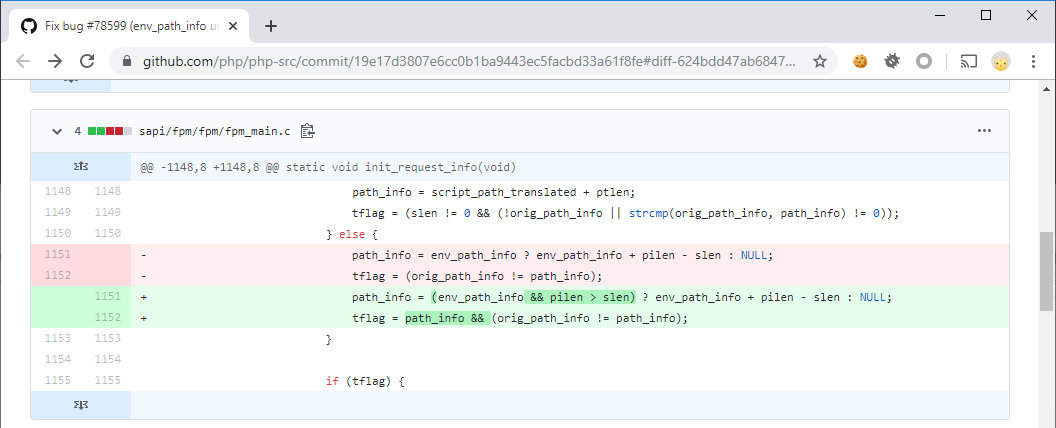

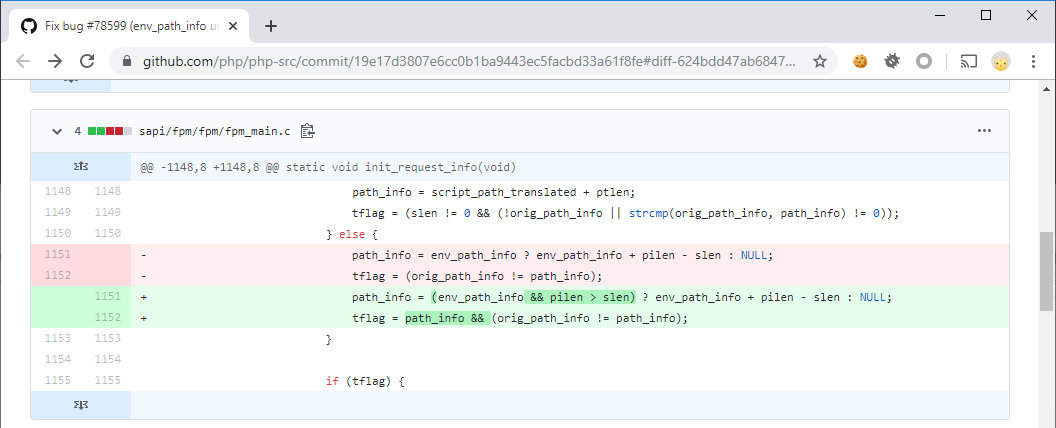

Primero, eche un vistazo al commit que parchea la vulnerabilidad .

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

2

|

1151: path_info = env_path_info ? env_path_info + pilen – slen : NULL;

1152: tflag = (orig_path_info != path_info);

|

/php-src-php-7.3.11/sapi/fpm/fpm/fpm_main.c

|

1

2

|

1151: path_info = (env_path_info && pilen > slen) ? env_path_info + pilen – slen : NULL;

1152: tflag = path_info && (orig_path_info != path_info);

|

Como puede ver, se agregan comprobaciones adicionales para las variables path_info y tflag. En esta parte del código, se procesan las rutas del formulario /info.php/test.

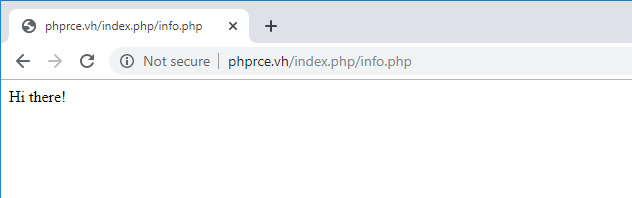

Coloque el punto de interrupción justo encima de las líneas parcheadas, en la línea 1143, e intente enviar una solicitud GET con un byte de salto de línea (% 0a).

|

1

|

http://phprce.vh/index.php/path%0Ainfo.php

|

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

2

3

4

|

1141: int ptlen = strlen(pt);

1142: int slen = len – ptlen;

1143: int pilen = env_path_info ? strlen(env_path_info) : 0;

1144: int tflag = 0;

|

Por supuesto, primero la URL ingresa a Nginx. Déjame recordarte una línea de la configuración.

por defecto

|

1

2

|

location ~ [^/]\.php(/|$) {

fastcgi_split_path_info ^(.+?\.php)(/.*)$;

|

El byte de salto de línea pasado rompe la lógica de la expresión regular en la directiva fastcgi_split_path_info . Como resultado, la variable env_path_info toma un valor vacío y el pilen se vuelve igual a 0. Luego, path_info se calcula en función de estos valores.

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

|

1151: path_info = env_path_info ? env_path_info + pilen – slen : NULL;

|

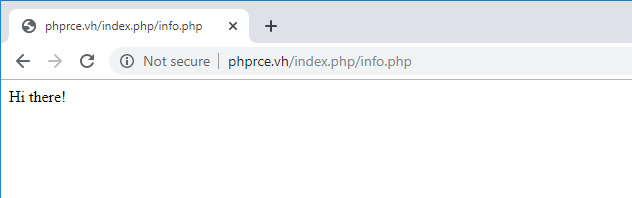

Cuando no se encuentra el archivo solicitado, PHP-FPM sube más en el URI e intenta volver a enviar la solicitud de un script más alto, si lo hay. Determinado por signos /. Por lo tanto, si solicito http: //phprce.vh/index.php/info.php, entonces el script index.php funcionará, ya que no tengo info.php.

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

2

3

4

5

6

7

8

9

10

11

12

13

|

1113: if (script_path_translated &&

1114: (script_path_translated_len = strlen(script_path_translated)) > 0 &&

1115: (script_path_translated[script_path_translated_len–1] == ‘/’ ||

1116: (real_path = tsrm_realpath(script_path_translated, NULL)) == NULL)

1117: ) {

1118: char *pt = estrndup(script_path_translated, script_path_translated_len);

1119: int len = script_path_translated_len;

1120: char *ptr;

1121:

1122: if (pt) {

1123: while ((ptr = strrchr(pt, ‘/’)) || (ptr = strrchr(pt, ‘\\’))) {

1124: *ptr = 0;

1125: if (stat(pt, &st) == 0 && S_ISREG(st.st_mode)) {

|

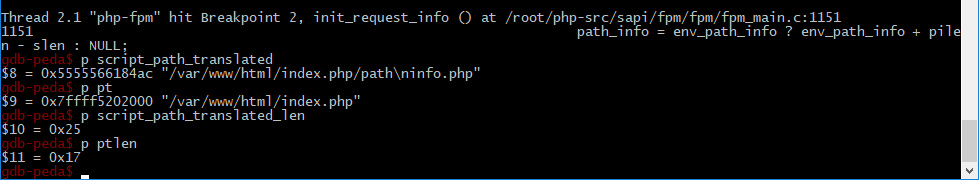

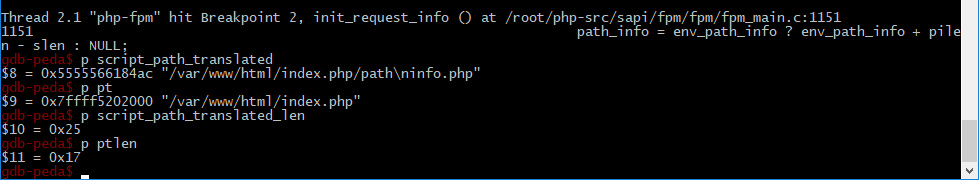

Por lo tanto, hay dos variables: script_path_translated es el URI completo y pt es la ruta al script anterior. En nuestro caso, tienen una longitud de 37 (0x25) y 23 (0x17) bytes, respectivamente.

- script_path_translated – /var/www/html/index.php/path\ninfo.php

- pt – /var/www/html/index.php

En base a estas variables, se considera slen.

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

2

3

4

|

1119: int len = script_path_translated_len;

...

1141: int ptlen = strlen(pt);

1142: int slen = len – ptlen;

|

Y luego se calcula path_info.

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

|

1151: path_info = env_path_info ? env_path_info + pilen – slen : NULL;

|

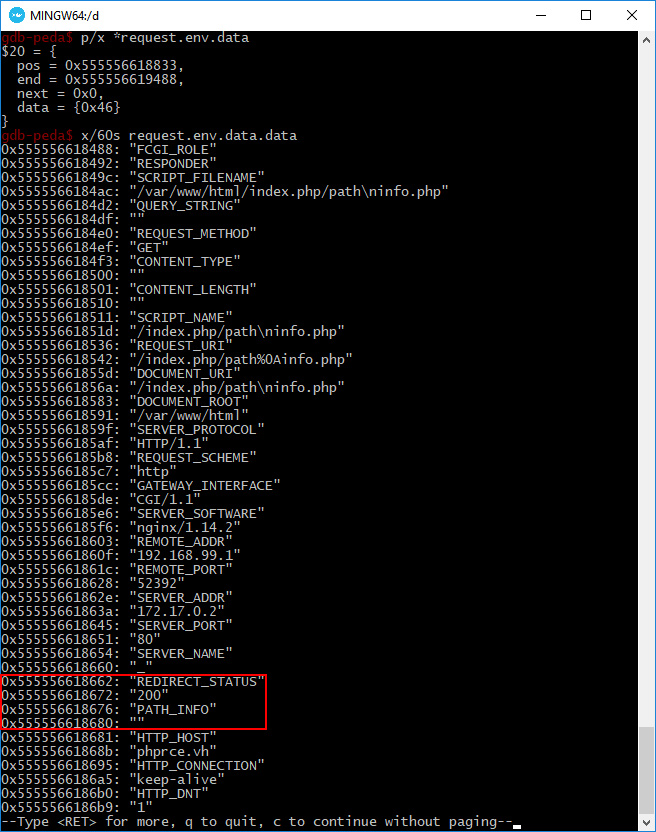

Ahora en la expresión env_path_info + pilen – slen, solo slen es distinto de cero (0xe). Por lo tanto, path_info no señalará dónde lo necesita, sino a la dirección que se encuentra arriba. En mi caso, esta es la línea 200 en la dirección 0x555556618672. Esta vulnerabilidad se llama desbordamiento de búfer.

|

1

|

0x555556618680 (реальный адрес значения path_info) – 0x0e (slen) = 0x555556618672

|

Si observa más el código de función init_request_info, verá una pieza curiosa.

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

|

1161: path_info[0] = 0;

|

Como controlamos la longitud de slen, podemos escribir bytes nulos en cualquier posición por encima de PATH_INFO. Para comprender lo que se puede aprender de esto, debe comprender cómo funciona PHP-FPM con las variables de entorno. Si observa el código un poco más, veremos que uno de ellos está instalado allí: ORIG_SCRIPT_NAME.

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

|

1165: FCGI_PUTENV(request, «ORIG_SCRIPT_NAME», orig_script_name);

|

La función FCGI_PUTENV se inicializa como fcgi_quick_putenv.

/php-src-php-7.3.10/main/fastcgi.h

|

1

2

|

41: #define FCGI_PUTENV(request, name, value) \

42: fcgi_quick_putenv(request, name, sizeof(name)–1, FCGI_HASH_FUNC(name, sizeof(name)–1), value)

|

Si observa su código, verá que ella modifica directamente req-> env.

/php-src-php-7.3.10/main/fastcgi.c

|

1

2

3

4

5

6

7

8

9

|

1705: char* fcgi_quick_putenv(fcgi_request *req, char* var, int var_len, unsigned int hash_value, char* val)

1706: {

1707: if (val == NULL) {

1708: fcgi_hash_del(&req->env, hash_value, var, var_len);

1709: return NULL;

1710: } else {

1711: return fcgi_hash_set(&req->env, hash_value, var, var_len, val, (unsigned int)strlen(val));

1712: }

1713: }

|

Esta construcción se inicializa al comienzo de la consulta con la función fcgi_hash_init.

/php-src-php-7.3.10/main/fastcgi.c

|

1

2

3

4

|

880: fcgi_request *fcgi_init_request(int listen_socket, void(*on_accept)(), void(*on_read)(), void(*on_close)())

881: {

...

910: fcgi_hash_init(&req->env);

|

/php-src-php-7.3.10/main/fastcgi.c

|

1

2

3

4

5

6

7

8

9

10

11

12

|

256: static void fcgi_hash_init(fcgi_hash *h)

257: {

258: memset(h->hash_table, 0, sizeof(h->hash_table));

259: h->list = NULL;

260: h->buckets = (fcgi_hash_buckets*)malloc(sizeof(fcgi_hash_buckets));

261: h->buckets->idx = 0;

262: h->buckets->next = NULL;

263: h->data = (fcgi_data_seg*)malloc(sizeof(fcgi_data_seg) – 1 + FCGI_HASH_SEG_SIZE);

264: h->data->pos = h->data->data;

265: h->data->end = h->data->pos + FCGI_HASH_SEG_SIZE;

266: h->data->next = NULL;

267: }

|

Aquí vemos que req-> env es la estructura fcgi_data_seg .

/php-src-php-7.3.10/main/fastcgi.c

|

1

2

3

4

5

6

|

188: typedef struct _fcgi_data_seg {

189: char *pos;

190: char *end;

191: struct _fcgi_data_seg *next;

192: char data[1];а

193: } fcgi_data_seg;

|

Esta estructura almacena las variables globales necesarias para la comunicación entre el proceso PHP-FPM y el servidor web (en mi caso, Nginx). Aquí pos apunta a la dirección del búfer actual, finaliza a la dirección donde termina y los datos al lugar donde desea escribir los datos. Cuando el bloque de memoria asignado para la estructura finaliza (pos es mayor que final), se crea uno nuevo y la dirección del actual se escribe a continuación.

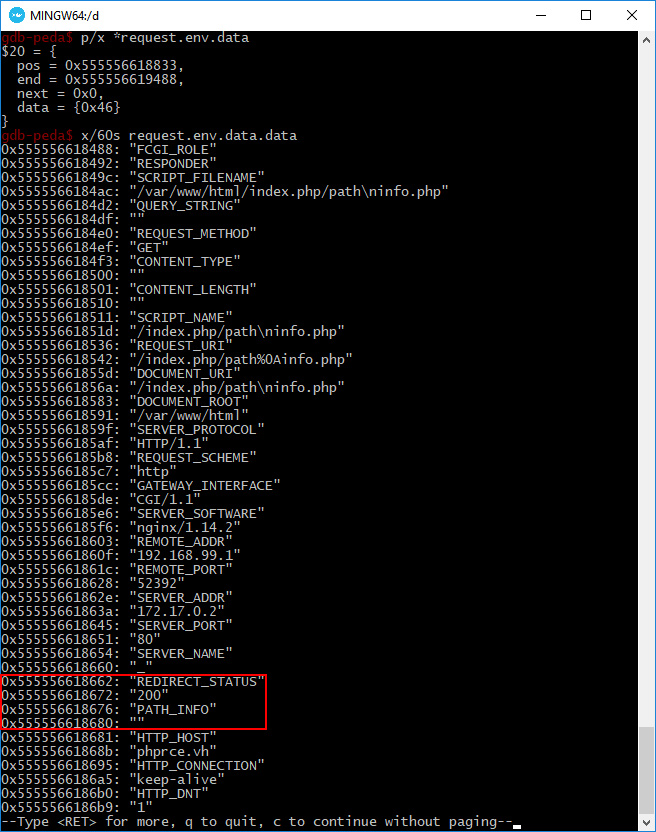

Por ejemplo, así es como esta estructura busca la solicitud actual y los datos almacenados en ella.

Nuestro PATH_INFO también se encuentra allí. Preste atención a la dirección pos, se encuentra arriba, por lo que puede establecer un puntero y escribir bytes nulos allí.

La esencia del problema se reduce al hecho de que en algunas configuraciones de FPM, un pirata informático puede realizar un ataque de desbordamiento de búfer y escribir en el espacio de direcciones reservado para los datos del protocolo FastCGI. Esto permitirá que se ejecuten comandos arbitrarios en el sistema remoto.

Identificador de vulnerabilidad recibido CVE-2019-11043 y el nombre provocativo para una persona de habla rusa PHuiP-FPizdaM. Para la explotación, el atacante no necesita ningún derecho, por lo tanto, la vulnerabilidad PHP-FPM Nginx tiene un estado crítico. El problema está presente en ambas ramas PHP: 5 y 7, sin embargo, debido a las peculiaridades de la optimización, la operación solo es posible en la séptima versión de PHP.

La vulnerabilidad afecta a las versiones:

- Ramas PHP 7.1.x: todas las versiones anteriores a 7.1.33

- PHP ramas 7.2.x – todas las versiones debajo de 7.2.24

- PHP ramas 7.3.x – todas las versiones debajo de 7.3.11

Pararse

Primero necesitamos un puesto. En mi caso, se utilizarán los ya queridos contenedores Docker. Si no desea entrar en la depuración, puede comenzar el entorno terminado con vulhub .

docker-compose.yml

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

|

version: ‘2’

services:

nginx:

image: nginx:1

volumes:

– ./www:/usr/share/nginx/html

– ./default.conf:/etc/nginx/conf.d/default.conf

depends_on:

– php

ports:

– «8080:80»

php:

image: php:7.2.10–fpm

volumes:

– ./www:/var/www/html

|

Comienza con un comando simple: docker-compose up -d.

Quiero ver la vulnerabilidad más de cerca, así que construyamos PHP desde la fuente. Para comenzar, inicie Debian.

|

1

2

|

$ docker run —rm –ti —cap–add=SYS_PTRACE —security–opt seccomp=unconfined —name=phprce —hostname=phprce –p80:80 debian /bin/bash

$ apt update

|

Ahora debemos encargarnos de instalar los paquetes necesarios.

|

1

|

$ apt install –y build–essential git autoconf automake libtool re2c bison libxml2–dev libgd–dev curl gdb libssl–dev nginx vim nano

|

Saque la última versión vulnerable de php – 7.3.10.

|

1

2

3

|

$ cd ~

$ git clone —depth=1 —branch PHP–7.3.10 https://github.com/php/php-src.git

$ cd php–src

|

Configure PHP con soporte php-fpm.

|

1

2

|

$ ./buildconf —force

$ ./configure —enable–debug —enable–fpm —with–openssl —with–fpm–user=«www-data» —with–fpm–group=«www-data»

|

Ahora hagamos la compilación e instalación. Aquí todo es trivial.

|

1

2

|

$ make

$ make install

|

Cambiamos los nombres de los archivos de configuración estándar.

|

1

2

|

$ mv /usr/local/etc/php–fpm.conf.default /usr/local/etc/php–fpm.conf

$ mv /usr/local/etc/php–fpm.d/www.conf.default /usr/local/etc/php–fpm.d/www.conf

|

Después de eso, cambiamos la ruta a la carpeta donde se encuentran las configuraciones.

|

1

|

$ sed –s –i ‘s/=NONE/=\/usr\/local/’ /usr/local/etc/php–fpm.conf

|

En la configuración de php-fpm (/usr/local/etc/php-fpm.d/www.conf) configuramos el número de procesos secundarios. Para facilitar la depuración, recomiendo poner 1.

|

1

2

|

pm = static

pm.max_children = 1

|

Ahora depende de los archivos de configuración de Nginx.

/ etc / nginx / sites-enabled / default

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

|

server {

listen 80 default_server;

listen [::]:80 default_server;

root /var/www/html;

index index.html index.php;

server_name _;

location ~ [^/]\.php(/|$) {

fastcgi_split_path_info ^(.+?\.php)(/.*)$;

include fastcgi_params;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_param PATH_TRANSLATED $document_root$fastcgi_path_info;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

}

}

|

Fastcgi_pass contiene la dirección de nuestro PHP-FPM, por defecto se cuelga en el puerto 9000. Explicaré algunas partes de la configuración en el proceso de análisis de la vulnerabilidad.

Luego debe crear el archivo PHP en la raíz del servidor web (/ var / www / html /). Incluso un script vacío es adecuado aquí, lo principal es que tiene la extensión .php y Nginx lo envía a PHP. Creé index.php que muestra un saludo.

/var/www/html/index.php

|

1

2

|

<?php

echo ‘Hi there!’;

|

Ahora todo está listo, puedes ejecutar Nginx.

|

1

|

$ service nginx start

|

Y luego PHP-FPM a través del depurador.

|

1

|

$ gdb —args php–fpm —nodaemonize

|

Para GDB, habilitamos la capacidad de depurar procesos secundarios e iniciar el servicio.

|

1

2

|

set follow–fork–mode child

r

|

Detalles de vulnerabilidad

Primero, eche un vistazo al commit que parchea la vulnerabilidad .

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

2

|

1151: path_info = env_path_info ? env_path_info + pilen – slen : NULL;

1152: tflag = (orig_path_info != path_info);

|

/php-src-php-7.3.11/sapi/fpm/fpm/fpm_main.c

|

1

2

|

1151: path_info = (env_path_info && pilen > slen) ? env_path_info + pilen – slen : NULL;

1152: tflag = path_info && (orig_path_info != path_info);

|

Como puede ver, se agregan comprobaciones adicionales para las variables path_info y tflag. En esta parte del código, se procesan las rutas del formulario /info.php/test.

Coloque el punto de interrupción justo encima de las líneas parcheadas, en la línea 1143, e intente enviar una solicitud GET con un byte de salto de línea (% 0a).

|

1

|

http://phprce.vh/index.php/path%0Ainfo.php

|

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

2

3

4

|

1141: int ptlen = strlen(pt);

1142: int slen = len – ptlen;

1143: int pilen = env_path_info ? strlen(env_path_info) : 0;

1144: int tflag = 0;

|

Por supuesto, primero la URL ingresa a Nginx. Déjame recordarte una línea de la configuración.

por defecto

|

1

2

|

location ~ [^/]\.php(/|$) {

fastcgi_split_path_info ^(.+?\.php)(/.*)$;

|

El byte de salto de línea pasado rompe la lógica de la expresión regular en la directiva fastcgi_split_path_info . Como resultado, la variable env_path_info toma un valor vacío y el pilen se vuelve igual a 0. Luego, path_info se calcula en función de estos valores.

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

|

1151: path_info = env_path_info ? env_path_info + pilen – slen : NULL;

|

Cuando no se encuentra el archivo solicitado, PHP-FPM sube más en el URI e intenta volver a enviar la solicitud de un script más alto, si lo hay. Determinado por signos /. Por lo tanto, si solicito http: //phprce.vh/index.php/info.php, entonces el script index.php funcionará, ya que no tengo info.php.

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

2

3

4

5

6

7

8

9

10

11

12

13

|

1113: if (script_path_translated &&

1114: (script_path_translated_len = strlen(script_path_translated)) > 0 &&

1115: (script_path_translated[script_path_translated_len–1] == ‘/’ ||

1116: (real_path = tsrm_realpath(script_path_translated, NULL)) == NULL)

1117: ) {

1118: char *pt = estrndup(script_path_translated, script_path_translated_len);

1119: int len = script_path_translated_len;

1120: char *ptr;

1121:

1122: if (pt) {

1123: while ((ptr = strrchr(pt, ‘/’)) || (ptr = strrchr(pt, ‘\\’))) {

1124: *ptr = 0;

1125: if (stat(pt, &st) == 0 && S_ISREG(st.st_mode)) {

|

Por lo tanto, hay dos variables: script_path_translated es el URI completo y pt es la ruta al script anterior. En nuestro caso, tienen una longitud de 37 (0x25) y 23 (0x17) bytes, respectivamente.

- script_path_translated – /var/www/html/index.php/path\ninfo.php

- pt – /var/www/html/index.php

En base a estas variables, se considera slen.

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

2

3

4

|

1119: int len = script_path_translated_len;

...

1141: int ptlen = strlen(pt);

1142: int slen = len – ptlen;

|

Y luego se calcula path_info.

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

|

1151: path_info = env_path_info ? env_path_info + pilen – slen : NULL;

|

Ahora en la expresión env_path_info + pilen – slen, solo slen es distinto de cero (0xe). Por lo tanto, path_info no señalará dónde lo necesita, sino a la dirección que se encuentra arriba. En mi caso, esta es la línea 200 en la dirección 0x555556618672. Esta vulnerabilidad se llama desbordamiento de búfer.

|

1

|

0x555556618680 (реальный адрес значения path_info) – 0x0e (slen) = 0x555556618672

|

Si observa más el código de función init_request_info, verá una pieza curiosa.

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

|

1161: path_info[0] = 0;

|

Como controlamos la longitud de slen, podemos escribir bytes nulos en cualquier posición por encima de PATH_INFO. Para comprender lo que se puede aprender de esto, debe comprender cómo funciona PHP-FPM con las variables de entorno. Si observa el código un poco más, veremos que uno de ellos está instalado allí: ORIG_SCRIPT_NAME.

/php-src-php-7.3.10/sapi/fpm/fpm/fpm_main.c

|

1

|

1165: FCGI_PUTENV(request, «ORIG_SCRIPT_NAME», orig_script_name);

|

La función FCGI_PUTENV se inicializa como fcgi_quick_putenv.

/php-src-php-7.3.10/main/fastcgi.h

|

1

2

|

41: #define FCGI_PUTENV(request, name, value) \

42: fcgi_quick_putenv(request, name, sizeof(name)–1, FCGI_HASH_FUNC(name, sizeof(name)–1), value)

|

Si observa su código, verá que ella modifica directamente req-> env.

/php-src-php-7.3.10/main/fastcgi.c

|

1

2

3

4

5

6

7

8

9

|

1705: char* fcgi_quick_putenv(fcgi_request *req, char* var, int var_len, unsigned int hash_value, char* val)

1706: {

1707: if (val == NULL) {

1708: fcgi_hash_del(&req->env, hash_value, var, var_len);

1709: return NULL;

1710: } else {

1711: return fcgi_hash_set(&req->env, hash_value, var, var_len, val, (unsigned int)strlen(val));

1712: }

1713: }

|

Esta construcción se inicializa al comienzo de la consulta con la función fcgi_hash_init.

/php-src-php-7.3.10/main/fastcgi.c

|

1

2

3

4

|

880: fcgi_request *fcgi_init_request(int listen_socket, void(*on_accept)(), void(*on_read)(), void(*on_close)())

881: {

...

910: fcgi_hash_init(&req->env);

|

/php-src-php-7.3.10/main/fastcgi.c

|

1

2

3

4

5

6

7

8

9

10

11

12

|

256: static void fcgi_hash_init(fcgi_hash *h)

257: {

258: memset(h->hash_table, 0, sizeof(h->hash_table));

259: h->list = NULL;

260: h->buckets = (fcgi_hash_buckets*)malloc(sizeof(fcgi_hash_buckets));

261: h->buckets->idx = 0;

262: h->buckets->next = NULL;

263: h->data = (fcgi_data_seg*)malloc(sizeof(fcgi_data_seg) – 1 + FCGI_HASH_SEG_SIZE);

264: h->data->pos = h->data->data;

265: h->data->end = h->data->pos + FCGI_HASH_SEG_SIZE;

266: h->data->next = NULL;

267: }

|

Aquí vemos que req-> env es la estructura fcgi_data_seg .

/php-src-php-7.3.10/main/fastcgi.c

|

1

2

3

4

5

6

|

188: typedef struct _fcgi_data_seg {

189: char *pos;

190: char *end;

191: struct _fcgi_data_seg *next;

192: char data[1];а

193: } fcgi_data_seg;

|

Esta estructura almacena las variables globales necesarias para la comunicación entre el proceso PHP-FPM y el servidor web (en mi caso, Nginx). Aquí pos apunta a la dirección del búfer actual, finaliza a la dirección donde termina y los datos al lugar donde desea escribir los datos. Cuando el bloque de memoria asignado para la estructura finaliza (pos es mayor que final), se crea uno nuevo y la dirección del actual se escribe a continuación.

Por ejemplo, así es como esta estructura busca la solicitud actual y los datos almacenados en ella.

Nuestro PATH_INFO también se encuentra allí. Preste atención a la dirección pos, se encuentra arriba, por lo que puede establecer un puntero y escribir bytes nulos allí.