Mac al servicio de un hacker. Parte 2 – Creando una imagen de disco encriptada.

Antes de continuar preparando Mac para Pentest, me gustaría profundizar un poco en el tema del cifrado. En la primera parte, planteamos el problema del cifrado completo del disco, y la segunda, antes de examinar los administradores de contraseñas, emuladores de terminales, etc., considera el problema del cifrado de imágenes de disco.

Antes de continuar preparando Mac para Pentest, me gustaría profundizar un poco en el tema del cifrado. En la primera parte, planteamos el problema del cifrado completo del disco, y la segunda, antes de examinar los administradores de contraseñas, emuladores de terminales, etc., considera el problema del cifrado de imágenes de disco.

¿Por qué necesitamos imágenes encriptadas?

Los servicios en la nube son algo muy conveniente, ya que podemos descargar y acceder a la información desde cualquier dispositivo y en cualquier lugar donde haya una conexión a Internet. La otra cara de la moneda es que los datos se almacenan en la máquina de otra persona.

El servicio de Dropbox fue pirateado por hackers en 2012, pero los detalles se dieron a conocer solo en 2016: aproximadamente 68 millones de cuentasse publicaron en la exhibición pública. Una gran cantidad de información. Si fue víctima de esa fuga, probablemente recibió una notificación, pero es demasiado tarde. Entre el robo y la divulgación de información fue un período de tiempo prolongado, y los atacantes tuvieron tiempo suficiente para aprovechar el acceso total a muchas cuentas. Si almacenó algo valioso en los servidores de Dropbox, es probable que sus datos se hayan visto comprometidos. Es por esta razón que uso imágenes encriptadas cuando trabajo con servicios en la nube.

Una imagen encriptada con una contraseña segura protegerá su información fuera del sistema. Si tuviera acceso a Dropbox, habría recopilado información sobre grandes compañías y celebridades al principio en el sitio de los intrusos. Teniendo tantas cuentas de usuario, no pasaría mucho tiempo tratando de encontrar la contraseña para las imágenes cifradas, pero me concentraría en lo que está claro.

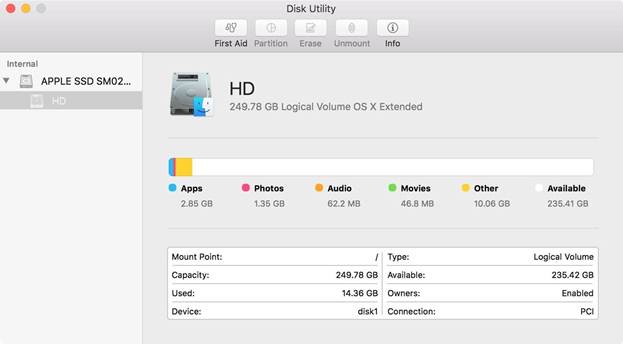

Paso 1: Ejecutar la utilidad de disco

El primer paso es abrir la aplicación Utilidad de disco, ubicada en la carpeta Aplicaciones. Para buscar aplicaciones, prefiero usar Spotlight. Simplemente presione la tecla de espacio Cmd + e ingrese a la Utilidad de Disco. Alternativamente: ingrese el comando que se muestra a continuación en el terminal:

- abrir / Aplicaciones / Utilidades / Disco \ Utilidad.app

Figura 1: Utilidad de disco en macOS

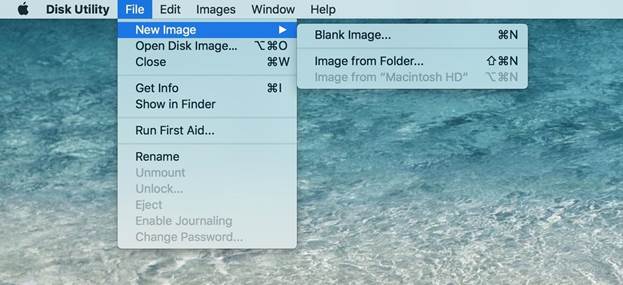

En el menú, vaya a Archivo -> Nueva imagen -> Imagen en blanco. Si está creando una imagen para una carpeta ya creada con información valiosa, seleccione «Imagen de la carpeta».

Figura 2: Creando una nueva imagen

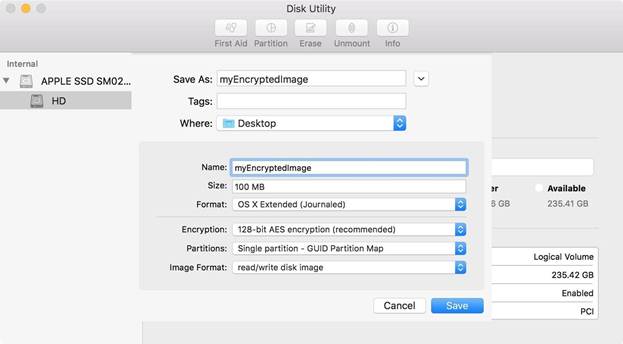

Paso 2: Configurar la imagen de disco

Una variedad de configuraciones diferentes aparecerán a continuación:

- Guardar como :El nombre de la imagen encriptada. Seleccioné myEncryptedImage.

- Etiquetas: Dejé este campo vacío y no usé etiquetas.

- Dónde :Elegí Escritorio como el lugar para guardar la imagen. Puede especificar cualquier otra ubicación.

- Nombre : Nombre de laimagen después de la conexión.

- Tamaño : Eltamaño de la imagen. Dejé el valor predeterminado de 100 MB.

- Formato :si no desea utilizar el sistema de archivos OS X Extended (Journaled) estándar, puede seleccionar uno diferente.

- Encriptación :yo uso encriptaciónestándar de 128 bits. Un esquema de 256 bits también está disponible. A continuación, aparecerá una ventana para ingresar y confirmar una contraseña. Trate de usar una contraseña segura.

- Particiones :Dejé el esquema GUID estándar con una partición.

- Formato de imagen :elegí el modo de lectura y escritura.

Una vez completada la configuración, haga clic en el botón Guardar.

Figura 3: Configuración de la imagen del disco

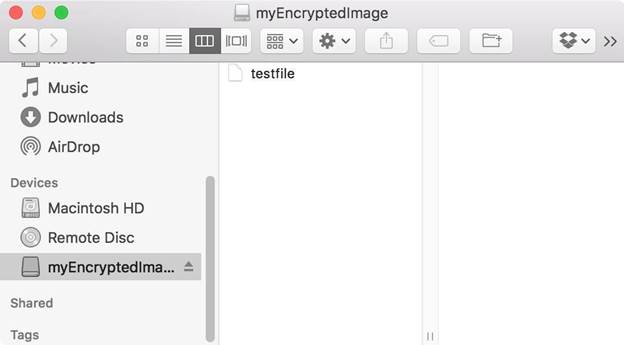

Paso 3: Agrega un archivo de prueba a la imagen

Para conectar una imagen encriptada como un dispositivo, haga doble clic en el archivo. A continuación, para verificar que todo funciona correctamente, agregue el archivo y luego deshabilite la imagen. Utilicé el siguiente comando en la terminal:

- touch / Volumes / myEncryptedImage / testfile

En este caso, el comando táctil crea un archivo vacío (con el nombre que necesita) y lo guarda dentro de la imagen del disco. Puede mover o copiar fácilmente cualquier archivo a este disco con la utilidad Finder. Una vez que el archivo está en el disco, deshabilite la imagen.

Figura 4: Contenido de la imagen

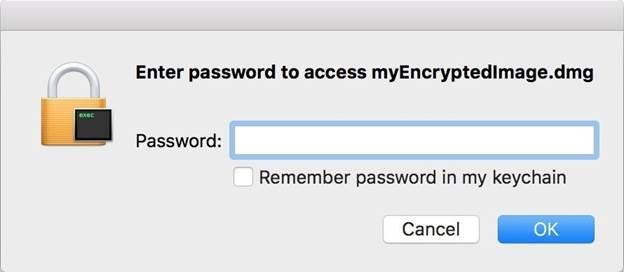

Ahora tenemos que comprobar que el archivo todavía está dentro de la imagen. Haga doble clic en el archivo de imagen para volver a conectar. Aparecerá una ventana de entrada de contraseña. No almacene la contraseña dentro del repositorio de llavero. Si la contraseña se almacena en el llavero, cualquier persona que tenga acceso a su cuenta podrá acceder a la imagen.

Figura 5: Debe ingresar una contraseña para montar la imagen

Después de la conexión, el archivo creado anteriormente debe guardarse en el disco. Recuerde que la imagen protege sus datos cuando la computadora está apagada (como en el caso del cifrado completo). Una vez que el disco está conectado, la información está disponible para cualquier persona que tenga acceso a su cuenta, hasta que desenchufe el disco.

Paso 4: Extracción del disco

Después de completar el trabajo, es necesario extraer la imagen. Ahora sus datos están completamente seguros.

Ahora puede crear imágenes de disco encriptadas para proteger la información confidencial. Principalmente utilizo imágenes cifradas para trabajar con servicios en la nube, pero puedes encontrar otros usos. Las imágenes cifradas son útiles cuando existe el peligro de que usuarios no autorizados puedan acceder a su información. Incluso si no considera que sus datos son confidenciales, le aconsejaría que utilice el cifrado para que no haya indexación de la información y que nadie se entrometa en sus asuntos.

La creación de imágenes cifradas es un paso bastante lógico después de dominar el cifrado completo del disco. En las siguientes secciones hablaremos sobre la protección de contraseña y alternativas a la aplicación de Terminal.

Mantente en contacto.

Descargo de responsabilidad : este artículo está escrito sólo para fines educativos. El autor o editor no publicó este artículo con fines maliciosos. Si los lectores desean usar la información para beneficio personal, el autor y el editor no son responsables de ningún daño o daño causado.