Preguntas y respuestas de la seguridad informàtica que siempre se preguntó

Las siguientes son preguntas frecuentes en entrevistas para estudiantes de primer año, así como para candidatos experimentados en certificación de seguridad cibernética.

1) ¿Qué es la ciberseguridad?

La ciberseguridad se refiere a la protección de hardware, software y datos de los atacantes. El propósito principal de la seguridad cibernética es proteger contra ataques cibernéticos como acceder, cambiar o destruir información confidencial.

2) ¿Cuáles son los elementos de la ciberseguridad?

Los principales elementos de la ciberseguridad son:

- Seguridad de información

- Seguridad de la red

- Seguridad operacional

- Seguridad de la aplicación

- Educación del usuario final

- Planificación de la Continuidad del Negocio

3) ¿Cuáles son las ventajas de la ciberseguridad?

Los beneficios de la ciberseguridad son los siguientes:

- Protege al negocio contra ransomware, malware, ingeniería social y phishing.

- Protege a los usuarios finales.

- Ofrece una buena protección tanto para los datos como para las redes.

- Aumente el tiempo de recuperación después de una violación.

- La ciberseguridad evita usuarios no autorizados.

4) Definir criptografía.

Es una técnica utilizada para proteger la información de terceros llamados adversarios. La criptografía permite al remitente y al destinatario de un mensaje leer sus detalles.

5) Diferenciar entre IDS e IPS.

Sistema de detección de intrusiones (IDS) detecta intrusiones. El administrador debe tener cuidado al evitar la intrusión. En el Sistema de prevención de intrusiones (IPS), el sistema encuentra la intrusión y la previene.

6) ¿Qué es la CIA?

La confidencialidad, integridad y disponibilidad (CIA) es un modelo popular diseñado para desarrollar una política de seguridad. El modelo CIA consta de tres conceptos:

- Confidencialidad: asegúrese de que solo un usuario autorizado acceda a los datos confidenciales.

- Integridad: Integridad significa que la información está en el formato correcto.

- Disponibilidad: asegúrese de que los datos y recursos estén disponibles para los usuarios que los necesitan.

7) ¿Qué es un firewall?

Es un sistema de seguridad diseñado para la red. Se establece un firewall en los límites de cualquier sistema o red que supervisa y controla el tráfico de la red. Los firewalls se utilizan principalmente para proteger el sistema o la red contra malware, gusanos y virus. Los firewalls también pueden evitar el filtrado de contenido y el acceso remoto.

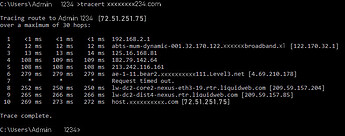

8) Explicar Traceroute

Es una herramienta que muestra la ruta del paquete. Enumera todos los puntos por los que pasa el paquete. Traceroute se usa principalmente cuando el paquete no llega al destino. Traceroute se utiliza para verificar dónde se rompe o se detiene la conexión o para identificar la falla.

9) Diferenciar entre HIDS y NIDS.

| Parámetro | HIDS | NIDS |

|---|---|---|

| Uso | HIDS se usa para detectar las intrusiones. | NIDS se utiliza para la red. |

| ¿Qué hace? | Supervisa las actividades sospechosas del sistema y el tráfico de un dispositivo específico. | Monitorea el tráfico de todos los dispositivos en la red. |

10) Explicar SSL

SSL significa Secure Sockets Layer. Es una tecnología que crea conexiones cifradas entre un servidor web y un navegador web. Se utiliza para proteger la información en transacciones en línea y pagos digitales para mantener la privacidad de los datos.

11) ¿Qué quieres decir con fuga de datos?

La fuga de datos es una transferencia no autorizada de datos al mundo exterior. La fuga de datos se produce a través de correo electrónico, medios ópticos, computadoras portátiles y llaves USB.

12) Explica el ataque de fuerza bruta. ¿Cómo prevenirlo?

Es un método de prueba y error para encontrar la contraseña o PIN correcto. Los hackers prueban repetidamente todas las combinaciones de credenciales. En muchos casos, los ataques de fuerza bruta se automatizan cuando el software trabaja automáticamente para iniciar sesión con credenciales. Hay formas de prevenir los ataques de fuerza bruta. Son:

- Establecer la longitud de la contraseña.

- Aumenta la complejidad de la contraseña.

- Establecer límite en fallas de inicio de sesión.

13) ¿Qué es el escaneo de puertos?

Es la técnica para identificar los puertos abiertos y el servicio disponible en un host específico. Los hackers utilizan la técnica de escaneo de puertos para encontrar información con fines maliciosos.

14) Nombra las diferentes capas del modelo OSI.

Siete capas diferentes de modelos OSI son las siguientes:

- Capa fisica

- Capa de enlace de datos

- Capa de red

- Capa de transporte

- Capa de sesión

- Capa de presentación

- Capa de aplicación

15) ¿Qué es una VPN?

VPN significa red privada virtual. Es un método de conexión de red para crear una conexión encriptada y segura. Este método protege los datos de interferencia, fisgoneo, censura.

16) ¿Qué son los hackers de sombrero negro?

Los piratas informáticos de sombrero negro son personas que tienen un buen conocimiento de la violación de la seguridad de la red. Estos piratas informáticos pueden generar malware para obtener ganancias financieras personales u otras razones maliciosas. Entran en una red segura para modificar, robar o destruir datos para que los usuarios autorizados de la red no puedan usar la red.

17) ¿Qué son los hackers de sombrero blanco?

Los hackers de White Hat o especialistas en seguridad están especializados en pruebas de penetración. Protegen el sistema de información de una organización.

18) ¿Qué son los hackers de sombrero gris?

Los hackers de sombrero gris son piratas informáticos que a veces violan los estándares éticos, pero no tienen intenciones maliciosas.

19) ¿Cómo restablecer una configuración de BIOS protegida por contraseña?

Hay varias formas de restablecer la contraseña del BIOS. Algunos de ellos son los siguientes:

- Retire la batería CMOS.

- Mediante la utilización del software.

- Mediante la utilización de un puente de la placa base.

- Mediante la utilización de MS-DOS.

20) ¿Qué es el ataque MITM?

Un MITM o Man-in-the-Middle es un tipo de ataque en el que un atacante intercepta la comunicación entre dos personas. La intención principal de MITM es acceder a información confidencial.

21) Definir ARP y su proceso de trabajo.

Es un protocolo utilizado para encontrar la dirección MAC asociada con la dirección IPv4. Este protocolo funciona como una interfaz entre la red OSI y la capa de enlace OSI.

22) Explicar la botnet.

Es una cantidad de dispositivos conectados a Internet, como servidores, dispositivos móviles, dispositivos IoT y PC que están infectados y controlados por malware.

23) ¿Cuál es la principal diferencia entre SSL y TLS?

La principal diferencia entre estos dos es que SSL verifica la identidad del remitente. SSL le ayuda a rastrear a la persona con la que se está comunicando. TLS ofrece un canal seguro entre dos clientes.

24) ¿Cuál es la abreviatura de CSRF?

CSRF significa falsificación de solicitudes entre sitios.

25) ¿Qué es 2FA? ¿Cómo implementarlo para un sitio web público?

TFA significa Autenticación de dos factores. Es un proceso de seguridad para identificar a la persona que accede a una cuenta en línea. El usuario tiene acceso solo después de presentar evidencia al dispositivo de autenticación.

26) Explique la diferencia entre cifrado asimétrico y simétrico.

El cifrado simétrico requiere la misma clave para el cifrado y descifrado. Por otro lado, el cifrado asimétrico necesita diferentes claves para el cifrado y descifrado.

27) ¿Cuál es la forma completa de XSS?

XSS significa scripting entre sitios.

28) Explique WAF

WAF son las siglas de Web Application Firewall. WAF se utiliza para proteger la aplicación filtrando y monitoreando el tráfico entrante y saliente entre la aplicación web e Internet.

29) ¿Qué es hackear?

La piratería es un proceso para encontrar debilidades en computadoras o redes privadas para explotar sus debilidades y obtener acceso.

Por ejemplo, utilizando la técnica de descifrado de contraseñas para obtener acceso a un sistema.

30) ¿Quiénes son los hackers?

Un pirata informático es una persona que encuentra y explota la debilidad de los sistemas informáticos, teléfonos inteligentes, tabletas o redes para obtener acceso. Los hackers son programadores informáticos con mucha experiencia y conocimientos de seguridad informática.

31) ¿Qué es la detección de redes?

Network sniffing es una herramienta utilizada para analizar paquetes de datos enviados a través de una red. Esto lo puede hacer el programa de software especializado o el equipo de hardware. El olfateo se puede usar para:

- Capture datos confidenciales como la contraseña.

- Escuchar a escondidas los mensajes de chat

- Monitoree el paquete de datos a través de una red

32) ¿Cuál es la importancia del monitoreo de DNS?

Los dominios de Yong se infectan fácilmente con software malicioso. Debe usar herramientas de monitoreo de DNS para identificar malware.

33) Definir el proceso de salazón. ¿De qué sirve la salazón?

La salazón es ese proceso para extender la longitud de las contraseñas mediante el uso de caracteres especiales. Para usar la salazón, es muy importante conocer todo el mecanismo de salazón. El uso de sal es para proteger las contraseñas. También evita que los atacantes prueben palabras conocidas en todo el sistema.

Por ejemplo, Hash («QxLUF1bgIAdeQX») se agrega a todas y cada una de las contraseñas para proteger su contraseña. Se llama como sal.

34) ¿Qué es SSH?

SSH significa Secure Socket Shell o Secure Shell. Es un conjunto de utilidades que proporciona a los administradores del sistema una forma segura de acceder a los datos en una red.

35) ¿Es suficiente el protocolo SSL para la seguridad de la red?

SSL verifica la identidad del remitente, pero no proporciona seguridad una vez que los datos se transfieren al servidor. Es bueno usar el cifrado y el hash del lado del servidor para proteger el servidor contra una violación de datos.

36) ¿Qué es la prueba de caja negra y la prueba de caja blanca?

- Prueba de caja negra: es un método de prueba de software en el que se oculta la estructura interna o el código del programa.

- Prueba de caja blanca: un método de prueba de software en el que el probador conoce la estructura interna o el programa.

37) Explique las vulnerabilidades en la seguridad de la red.

Las vulnerabilidades se refieren al punto débil en el código de software que puede ser explotado por un actor de amenazas. Se encuentran más comúnmente en una aplicación como el software SaaS (software como servicio).

38) Explique el protocolo de enlace TCP de tres vías.

Es un proceso utilizado en una red para establecer una conexión entre un host local y un servidor. Este método requiere que el cliente y el servidor negocien los paquetes de sincronización y reconocimiento antes de comenzar la comunicación.

39) Definir el término riesgo residual. ¿Cuáles son las tres formas de lidiar con el riesgo?

Es una amenaza que equilibra la exposición al riesgo después de encontrar y eliminar amenazas.

Tres formas de lidiar con el riesgo son:

- Reducirlo

- Evítalo

- Acéptalo.

40) Definir exfiltración.

La exfiltración de datos se refiere a la transferencia no autorizada de datos desde un sistema informático. Esta transmisión puede ser manual y realizada por cualquier persona que tenga acceso físico a una computadora.

41) ¿Qué es el exploit en la seguridad de la red?

Un exploit es un método utilizado por los piratas informáticos para acceder a los datos de forma no autorizada. Se incorpora al malware.

42) ¿Qué quieres decir con pruebas de penetración?

Es el proceso de verificar vulnerabilidades explotables en el objetivo. En seguridad web, se utiliza para aumentar el firewall de la aplicación web.

43) Enumere algunos de los ciberataques comunes.

Los siguientes son los ciberataques comunes que los hackers pueden usar para dañar la red:

- Malware

- Suplantación de identidad

- Ataques de contraseña

- DDoS

- Hombre en el medio

- Descargas automáticas

- Malvertising

- Software de pícaro

44) ¿Cómo hacer que el proceso de autenticación del usuario sea más seguro?

Para autenticar a los usuarios, deben proporcionar su identidad. La identificación y la clave se pueden usar para confirmar la identidad del usuario. Esta es una manera ideal de cómo el sistema debe autorizar al usuario.

45) Explicar el concepto de scripting entre sitios.

Las secuencias de comandos entre sitios se refieren a una vulnerabilidad de seguridad de red en la que las secuencias de comandos maliciosas se inyectan en sitios web. Este ataque ocurre cuando los atacantes permiten que una fuente no confiable inyecte código en una aplicación web.

46) Nombre el protocolo que transmite la información a través de todos los dispositivos.

Internet Group Management Protocol o IGMP es un protocolo de comunicación que se utiliza en la transmisión de videojuegos o juegos. Facilita los enrutadores y otros dispositivos de comunicación para enviar paquetes.

47) ¿Cómo proteger los mensajes de correo electrónico?

Use el algoritmo de cifrado para proteger el correo electrónico, la información de la tarjeta de crédito y los datos corporativos.

48) ¿Cuáles son los riesgos asociados con el wifi público?

El wifi público tiene muchos problemas de seguridad. Los ataques de Wi-Fi incluyen ataque de karma, olfateo, conducción de guerra, ataque de fuerza bruta, etc.

El Wi-Fi público puede identificar datos que se pasan a través de un dispositivo de red, como correos electrónicos, historial de navegación, contraseñas y datos de tarjetas de crédito.

49) ¿Qué es el cifrado de datos? ¿Por qué es importante en la seguridad de la red?

El cifrado de datos es una técnica en la cual el remitente convierte el mensaje en un código. Solo permite el acceso a usuarios autorizados.

50) Explique la diferencia principal entre Diffie-Hellman y RSA.

Diffie-Hellman es un protocolo utilizado al intercambiar claves entre dos partes, mientras que RSA es un algoritmo que funciona sobre la base de dos claves llamadas clave privada y pública.

51) ¿Qué es un protocolo de escritorio remoto?

El Protocolo de escritorio remoto (RDP) está desarrollado por Microsoft, que proporciona GUI para conectar dos dispositivos a través de una red.

El usuario utiliza el software del cliente RDP para este propósito, mientras que otro dispositivo debe ejecutar el software del servidor RDP. Este protocolo está diseñado específicamente para la administración remota y para acceder a PC virtuales, aplicaciones y servidores de terminal.

52) Definir el secreto hacia adelante.

Forward Secrecy es una medida de seguridad que garantiza la integridad de la clave de sesión única en caso de que la clave a largo plazo se vea comprometida.

53) Explicar el concepto de IV en encriptación.

IV significa que el vector inicial es un número arbitrario que se utiliza para garantizar que el texto idéntico se cifre en diferentes textos cifrados. El programa de cifrado usa este número solo una vez por sesión.

54) Explique la diferencia entre el cifrado de flujo y el cifrado de bloque.

| Parámetro | Cifrado de flujo | Cifrado de bloque. |

|---|---|---|

| ¿Como funciona? | El cifrado de flujo opera en pequeñas unidades de texto sin formato | El cifrado de bloque funciona en grandes bloques de datos. |

| Requisito de código | Requiere menos código. | Requiere más código. |

| Uso de llave | La clave se usa solo una vez. | La reutilización de la clave es posible. |

| Solicitud | Capa de conexión segura. | Cifrado de archivos y base de datos. |

| Uso | El cifrado de flujo se usa para implementar hardware. | El cifrado de bloque se usa para implementar software. |

55) Dé algunos ejemplos de un algoritmo de cifrado simétrico.

Los siguientes son algunos ejemplos de algoritmo de cifrado simétrico.

- RCx

- Blowfish

- Rijndael (AES)

- DES

56) ¿Cuál es la abreviatura de BCE y CBC?

La forma completa de ECB es Electronic Codebook, y la forma completa de CBC es Cipher Block Chaining.

57) Explique un ataque de desbordamiento de búfer.

El ataque de desbordamiento de búfer es un ataque que aprovecha un proceso que intenta escribir más datos en un bloque de memoria de longitud fija.

58) Definir Spyware.

El spyware es un malware que tiene como objetivo robar datos sobre la organización o la persona. Este malware puede dañar el sistema informático de la organización.

59) ¿Qué es la suplantación?

Es un mecanismo para asignar la cuenta de usuario a un usuario desconocido.

60) ¿Qué quieres decir con SRM?

SRM significa Security Reference Monitor proporciona rutinas para que los controladores de computadoras otorguen derechos de acceso al objeto.

61) ¿Qué es un virus informático?

Un virus es un software malicioso que se ejecuta sin el consentimiento del usuario. Los virus pueden consumir recursos de la computadora, como el tiempo de CPU y la memoria. A veces, el virus realiza cambios en otros programas informáticos e inserta su propio código para dañar el sistema informático.

Se puede usar un virus informático para:

- Acceda a datos privados como ID de usuario y contraseñas

- Mostrar mensajes molestos al usuario

- Datos corruptos en su computadora

- Registrar las pulsaciones de teclas del usuario

62) ¿Qué quieres decir con Authenticode?

Authenticode es una tecnología que identifica al editor del software de firma Authenticode. Permite a los usuarios asegurarse de que el software es original y no contiene ningún programa malicioso.

63) Definir CryptoAPI

CryptoAPI es una colección de API de cifrado que permite a los desarrolladores crear un proyecto en una red segura.

64) Explique los pasos para asegurar el servidor web.

Siga los siguientes pasos para asegurar su servidor web:

- Actualiza la propiedad del archivo.

- Mantenga actualizado su servidor web.

- Deshabilite módulos adicionales en el servidor web.

- Eliminar guiones predeterminados.

65) ¿Qué es Microsoft Baseline Security Analyzer?

Microsoft Baseline Security Analyzer o MBSA es una interfaz gráfica y de línea de comandos que proporciona un método para encontrar actualizaciones de seguridad faltantes y configuraciones incorrectas.

66) ¿Qué es el pirateo ético?

La piratería ética es un método para mejorar la seguridad de una red. En este método, los piratas informáticos corrigen vulnerabilidades y debilidades de la computadora o la red. Los hackers éticos usan herramientas de software para asegurar el sistema.

67) Explicar la ingeniería social y sus ataques.

Ingeniería social es el término utilizado para convencer a las personas de revelar información confidencial.

Existen principalmente tres tipos de ataques de ingeniería social: 1) basados en humanos, 2) basados en dispositivos móviles y 3) basados en computadoras.

- Ataque basado en humanos: pueden fingir como un usuario genuino que solicita mayor autoridad para revelar información privada y confidencial de la organización.

- Ataque basado en computadora: en este ataque, los atacantes envían correos electrónicos falsos para dañar la computadora. Piden a la gente que reenvíe dicho correo electrónico.

- Ataque basado en dispositivos móviles: el atacante puede enviar SMS a otros y recopilar información importante. Si algún usuario descarga una aplicación maliciosa, se puede usar de forma incorrecta para acceder a la información de autenticación.

68) ¿Qué son las direcciones IP y MAC?

Dirección IP es el acrónimo de dirección de Protocolo de Internet. Una dirección de protocolo de Internet se utiliza para identificar de forma exclusiva una computadora o dispositivo, como impresoras, discos de almacenamiento en una red informática.

Dirección MAC es el acrónimo de dirección de control de acceso a medios. Las direcciones MAC se utilizan para identificar de forma exclusiva las interfaces de red para la comunicación en la capa física de la red.

69) ¿Qué quieres decir con gusano?

Un gusano es un tipo de malware que se replica de una computadora a otra.

70) Indique la diferencia entre virus y gusanos

| Parámetro | Virus | Gusano |

|---|---|---|

| ¿Cómo infectan una computadora? | Inserta código malicioso en un archivo o programa específico. | Genere su copia y difusión utilizando el cliente de correo electrónico. |

| Dependencia | Virus necesita un programa host para funcionar | No requieren ningún host para funcionar correctamente. |

| Vinculado con archivos | Está vinculado con .com, .xls, .exe, .doc, etc. | Está vinculado con cualquier archivo en una red. |

| Velocidad que afecta | Es más lento que el gusano. | Es más rápido en comparación con un virus. |

71) Nombre algunas herramientas utilizadas para el rastreo de paquetes.

A continuación se presentan algunas herramientas utilizadas para la detección de paquetes.

- Tcpdump

- Kismet

- Wireshark

- NetworkMiner

- Dsniff

72) Explicar los sistemas de sensores antivirus

Antivirus es una herramienta de software que se utiliza para identificar, prevenir o eliminar los virus presentes en la computadora. Realizan verificaciones del sistema y aumentan la seguridad de la computadora regularmente.

73) Enumere los tipos de ataques de olfateo.

Varios tipos de ataques de olfateo son:

- Rastreo de protocolo

- Detección de contraseñas web

- Sniffing a nivel de aplicación

- Robo de sesión TCP

- LAN que huele

- Oler ARP

74) ¿Qué es un ataque distribuido de denegación de servicio (DDoS)?

Es un ataque en el que varias computadoras atacan el sitio web, el servidor o cualquier recurso de red.

75) Explique el concepto de secuestro de sesión.

El secuestro de sesión TCP es el mal uso de una sesión de computadora válida. La suplantación de IP es el método más común de secuestro de sesión. En este método, los atacantes usan paquetes IP para insertar un comando entre dos nodos de la red.

76) Enumere varios métodos de secuestro de sesión.

Varios métodos de secuestro de sesión son:

- Usando paquetes Sniffers

- Secuencia de comandos entre sitios (ataque XSS)

- IP Spoofing

- Ataque ciego

77) ¿Qué son las herramientas de piratería?

Las herramientas de piratería son programas y scripts de computadora que lo ayudan a encontrar y explotar las debilidades en los sistemas informáticos, aplicaciones web, servidores y redes. Hay variedades de tales herramientas disponibles en el mercado. Algunos de ellos son de código abierto, mientras que otros son una solución comercial.

78) Explica honeypot y sus tipos.

Honeypot es un sistema informático señuelo que registra todas las transacciones, interacciones y acciones con los usuarios.

Honeypot se clasifica en dos categorías: 1) Honeypot de producción y 2) Honeypot de investigación.

- Honeypot de producción: está diseñado para capturar información real para que el administrador acceda a vulnerabilidades. Generalmente se colocan dentro de las redes de producción para aumentar su seguridad.

- Research Honeypot: es utilizado por instituciones y organizaciones educativas con el único propósito de investigar los motivos y tácticas de la comunidad de back-hat para apuntar a diferentes redes.

79) Nombre herramientas de cifrado comunes.

Las herramientas disponibles para las encriptaciones son las siguientes:

- RSA

- Dos peces

- AES

- Triple DES

80) ¿Qué es la puerta trasera?

Es un tipo de malware en el que se omite el mecanismo de seguridad para acceder a un sistema.

81) ¿Es correcto enviar credenciales de inicio de sesión por correo electrónico?

No es correcto enviar credenciales de inicio de sesión por correo electrónico porque si le envía a alguien el nombre de usuario y la contraseña por correo, las posibilidades de ataques por correo electrónico son altas.

82) ¿Explica la regla 80/20 de la creación de redes?

Esta regla se basa en el porcentaje de tráfico de red, en el que el 80% de todo el tráfico de red debe permanecer local mientras que el resto del tráfico debe enrutarse hacia una VPN permanente.

83) Defina el craqueo WEP.

Es un método utilizado para una violación de seguridad en redes inalámbricas. Hay dos tipos de grietas WEP: 1) grietas activas y 2) grietas pasivas.

84) ¿Cuáles son las diversas herramientas de craqueo WEP?

Las herramientas de craqueo WEP bien conocidas son:

- Aircrack

- WebDecrypt

- Kismet

- WEPCrack

85) ¿Qué es una auditoría de seguridad?

La auditoría de seguridad es una inspección interna de aplicaciones y sistemas operativos para detectar fallas de seguridad. También se puede realizar una auditoría a través de la inspección de código línea por línea.

86) Explica el phishing.

Es una técnica utilizada para obtener un nombre de usuario, contraseña y detalles de tarjeta de crédito de otros usuarios.

87) ¿Qué es el cifrado de nanoescala?

El encriptado nano es un área de investigación que proporciona seguridad robusta a las computadoras y evita que piratee.

88) ¿Definir pruebas de seguridad?

Las pruebas de seguridad se definen como un tipo de prueba de software que garantiza que los sistemas y aplicaciones de software estén libres de cualquier vulnerabilidad, amenaza o riesgo que pueda causar una gran pérdida.

89) Explique el escaneo de seguridad.

El escaneo de seguridad implica identificar las debilidades de la red y del sistema y luego proporciona soluciones para reducir estos riesgos. Este escaneo se puede realizar tanto para escaneo manual como automático.

90) Nombre las herramientas de piratería disponibles.

A continuación hay una lista de herramientas útiles para hackear.

- Acunetix

- WebInspect

- Probablemente

- Netsparker

- Escáner de IP enojado:

- Burp Suite

- Savvius

91) ¿Cuál es la importancia de las pruebas de penetración en una empresa?

Aquí hay dos aplicaciones comunes de pruebas de penetración.

- Los sectores financieros, como las bolsas de valores, la banca de inversión, quieren que sus datos estén protegidos y las pruebas de penetración son esenciales para garantizar la seguridad.

- En caso de que el sistema de software ya esté pirateado y la organización quisiera determinar si aún existen amenazas en el sistema para evitar futuros ataques.

92) ¿Cuáles son las desventajas de las pruebas de penetración?

Las desventajas de las pruebas de penetración son:

- Las pruebas de penetración no pueden encontrar todas las vulnerabilidades en el sistema.

- Hay limitaciones de tiempo, presupuesto, alcance, habilidades de los probadores de penetración.

- Pérdida de datos y corrupción.

- El tiempo de inactividad es alto, lo que aumenta los costos

93) Explicar la amenaza de seguridad

La amenaza de seguridad se define como un riesgo que puede robar datos confidenciales y dañar los sistemas informáticos y la organización.

94) ¿Qué son las amenazas físicas?

Una amenaza física es una causa potencial de un incidente que puede resultar en pérdida o daño físico a los sistemas informáticos.

95) Dar ejemplos de amenazas no físicas

Los siguientes son algunos ejemplos de amenazas no físicas:

- Pérdida de información sensible.

- Pérdida o corrupción de datos del sistema.

- Violaciones de seguridad cibernética

- Interrumpir las operaciones comerciales que dependen de los sistemas informáticos.

- Monitoreo ilegal de actividades en sistemas informáticos.

96) ¿Qué es el virus troyano?

Trojan es un malware utilizado por piratas informáticos y ciber-ladrones para obtener acceso a cualquier computadora. Aquí los atacantes usan técnicas de ingeniería social para ejecutar el troyano en el sistema.

97) Definir inyección SQL

Es un ataque que envenena las declaraciones SQL maliciosas a la base de datos. Le ayuda a aprovechar los defectos de diseño en aplicaciones web mal diseñadas para explotar sentencias SQL para ejecutar código SQL malicioso. En muchas situaciones, un atacante puede escalar el ataque de inyección SQL para realizar otro ataque, es decir, un ataque de denegación de servicio.

98) Enumere las vulnerabilidades de seguridad según el Proyecto de seguridad de aplicaciones web abiertas (OWASP).

Las vulnerabilidades de seguridad según el proyecto de seguridad de aplicaciones web abiertas son las siguientes:

- Inyección SQL

- Falsificación de solicitudes entre sitios

- Almacenamiento criptográfico inseguro

- Autenticación rota y gestión de sesiones

- Insuficiente protección de la capa de transporte.

- Redireccionamientos y reenvíos no validados

- Error al restringir el acceso URL

99) Definir un token de acceso.

Un token de acceso es una credencial que utiliza el sistema para verificar si la API debe otorgarse a un objeto en particular o no.

100) Explique el envenenamiento por ARP

El envenenamiento ARP (Protocolo de resolución de direcciones) es un tipo de ciberataque que se utiliza para convertir direcciones IP en direcciones físicas en un dispositivo de red. El host envía una transmisión ARP en la red, y la computadora receptora responde con su dirección física.

El envenenamiento por ARP está enviando direcciones falsas al conmutador para que pueda asociar las direcciones falsas con la dirección IP de una computadora genuina en una red y secuestrar el tráfico.

101) Nombre los tipos comunes de amenazas no físicas.

Los siguientes son varios tipos de amenazas no físicas:

- Troyanos

- Adware

- Gusanos

- Spyware

- Ataques de denegación de servicio

- Ataques distribuidos de denegación de servicio

- Virus

- Registradores clave

- Acceso no autorizado a recursos de sistemas informáticos.

- Suplantación de identidad

102) Explique la secuencia de una conexión TCP.

La secuencia de una conexión TCP es SYN-SYN ACK-ACK.

103) Definir ataques híbridos.

El ataque híbrido es una combinación de método de diccionario y ataque de fuerza bruta. Este ataque se usa para descifrar contraseñas al cambiar una palabra del diccionario con símbolos y números.

104) ¿Qué es Nmap?

Nmap es una herramienta que se utiliza para encontrar redes y en auditorías de seguridad.

105) ¿Cuál es el uso de la herramienta EtterPeak?

EtterPeak es una herramienta de análisis de red que se utiliza para detectar paquetes de tráfico de red.

106) ¿Cuáles son los tipos de ciberataques?

Hay dos tipos de ciberataques: 1) ataques basados en la web, 2) ataques basados en el sistema.

107) Listar los ataques basados en la web

Algunos ataques basados en la web son: 1) ataques de inyección SQL, 2) phishing, 3) fuerza bruta, 4) falsificación de DNS, 4) denegación de servicio y 5) ataques de diccionario.

108) Dar ejemplos de ataques basados en el sistema

Ejemplos de ataques basados en el sistema son:

- Virus

- Puertas traseras

- Bots

- Gusano

109) Enumere los tipos de ciberatacantes

Hay cuatro tipos de ciberatacantes. Ellos son: 1) cibercriminales, 2) hacktivistas, 3) amenazas internas, 4) atacantes patrocinados por el estado.

110) Definir amenazas accidentales

Son amenazas que accidentalmente realizan los empleados de la organización. En estas amenazas, un empleado elimina involuntariamente cualquier archivo o comparte datos confidenciales con extraños o un socio comercial que va más allá de la política de la empresa.

¡Recolectamos respuestas de diferentes recursos para brindarte lo mejor que te puedas preguntar!