El informe muestra que los hackers rusos son los invasores más rápidos del mundo.

El concepto más esencial en la ciberseguridad hoy en día es la velocidad. Si eres un defensor o un atacante, debes ser más rápido que tu oponente o entrar en su OODA Loop, como te dirán los estrategas militares, para lograr el éxito. El OODA Loop es un concepto inventado por el Coronel de la Fuerza Aérea de los EE. UU. John Boyd, inicialmente aplicado a operaciones de combate militar, pero desde entonces se expandió al conflicto cibernético e incluso a la estrategia comercial. Una de las ideas clave detrás de esto es que todos los oponentes en un campo de batalla, físico o virtual, pasan por un ciclo de decisión rápida de cuatro etapas: Observar, Orientar, Decidir y Actuar. El actor que puede procesar este ciclo más rápido, o entrar en el ciclo de decisión del otro, prevalecerá

En el Informe de amenazas globales del año pasado, destacamos el nuevo concepto clave del tiempo de ruptura , que es el tiempo que tarda un intruso en comenzar a moverse lateralmente, más allá de la cabeza de playa inicial que han establecido, hacia otros sistemas en la red. Creo que es una métrica crítica para rastrear la rapidez con la que los adversarios pueden operar dentro de las redes objetivo, y proporciona información valiosa para que los defensores evalúen sus propios tiempos de detección y respuesta, en contra de lo que yo llamo la regla 1-10-60.. El año pasado, realizamos un seguimiento de un tiempo de descanso promedio de 1 hora y 58 minutos. Esto significa que para detener una brecha y contener a un adversario antes de que se «rompa» la cabeza de playa inicial y acceda a recursos críticos dentro de la red, un defensor tiene que detectar, investigar y remediar o contener la intrusión, en promedio, dentro de aproximadamente dos horas. Si toma más tiempo, se arriesga a que el adversario logre su objetivo de robar o destruir datos y activos críticos desde lo más profundo de su organización.

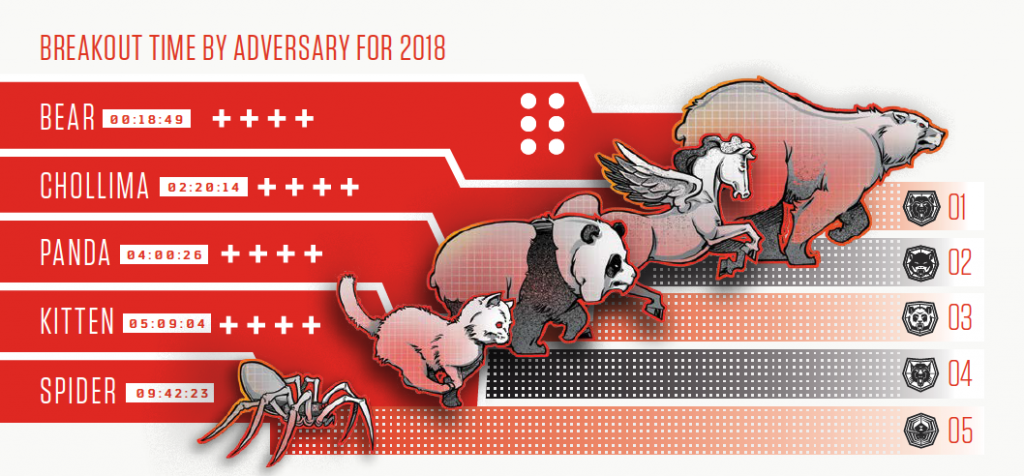

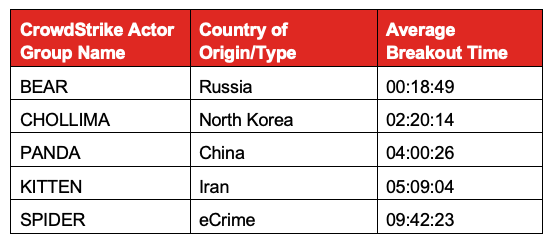

El Informe de amenazas globales de 2019, «Adversary Tradecraft y la importancia de la velocidad»,profundiza aún más en el tiempo de ruptura al presentar el tiempo promedio de los principales grupos adversarios cuyas intrusiones se atribuyeron en 2018. Para las intrusiones en las que detectamos movimientos laterales y atribución, calculamos promedios en cinco categorías: Rusia, China, Irán, Corea del Norte y grupos de eCrime (que se consolidaron en una sola categoría para simplificar).

Este primer ranking de los principales grupos de adversarios por tiempo de ruptura, que es un buen proxy para su sofisticación operativa y oficio, es una visión esclarecedora de qué actores operan más rápido dentro de las redes a las que han accedido, y cuán efectivos y rápidos son los defensores. Tiene que ser para derrotar a algunos de los adversarios más capaces. El tiempo de ruptura es la métrica ideal para rastrear la calidad de las operaciones comerciales operativas, ya que abarca acciones adversas clave desde el momento en que establecen una cabeza de playa en una red (por ejemplo, haga que alguien haga clic en un enlace o comprometa un sistema a través de un exploit), para el tiempo que pasan realizando el reconocimiento en la red, la escalada de privilegios y el robo de credenciales, hasta que finalmente logran su objetivo inicial de moverse lateralmente a otros sistemas en la red.

Resultados del tiempo de descanso por categoría de adversario

Es importante tener en cuenta que estos son promedios, por lo que hay variaciones al observar las intrusiones individuales. Sin embargo, creemos que es un buen indicador, en general, de qué tan rápido tienden a ser los diferentes adversarios. Aquí están las velocidades por categoría de adversario, usando las convenciones de nomenclatura establecidas por CrowdStrike® Intelligence:

Los adversarios patrocinados por el estado fuera de Rusia (BEARS) ocuparon el primer lugar: casi ocho veces más rápido, en promedio, que su competidor más cercano. Si bien esperábamos que salieran a la cima, dada la efectividad de su navegación comercial en comparación con otros actores de amenazas, incluso nos sorprendieron los datos y la rapidez con la que pueden moverse dentro de una red una vez que se afianzan.

Otra gran revelación fue quién tomó el segundo lugar en el ranking. Los actores de amenazas basados en Corea del Norte eran en promedio casi el doble de rápidos que los adversarios chinos patrocinados por el estado. Esto se debe probablemente en parte a que los actores norcoreanos tienen casi 20 años de experiencia en la búsqueda de un programa cibernético ofensivo muy agresivo. De hecho, considero que son los actores de amenazas más innovadores en términos de su uso de operaciones cibernéticas ofensivas. Se encontraban entre los primeros estados nacionales en emplear ataques destructivos en 2009 y uno de los primeros en usar operaciones de información, como ejemplificó el ataque de 2014 en Sony Pictures. Y son los principales delincuentes entre los estados nacionales cuando se trata de aprovechar las operaciones de ciberdelito para enriquecer las arcas del gobierno a través de compromisos de las instituciones bancarias globales, las redes de transacciones financieras y, cada vez más, Intercambios de criptomonedas e infraestructura. En otras palabras, las personas subestiman a Corea del Norte bajo su propio riesgo: su oficio y capacidades son bastante avanzadas y sus rápidos tiempos de ruptura son evidencia de ello.

También es importante tener en cuenta que los resultados para grupos de actores individuales dentro de estas categorías pueden variar ampliamente. A pesar de que los SPIDERS ocupan el último lugar con un tiempo promedio de ruptura de más de nueve horas, algunos grupos de eCrime individuales pueden actuar mucho más rápido de lo que indica su tiempo promedio.

La regla 1-10-60 y la importancia de las métricas

La clasificación de los tiempos de ruptura por adversarios también sirve para subrayar la importancia de la regla 1-10-60 que he defendido durante mucho tiempo. Es por eso que el seguimiento de estas métricas, el tiempo que lleva detectar, investigar y remediar un incidente, es crucial para montar una defensa efectiva. La llamamos la regla 1-10-60 porque los tiempos recomendados son: un minuto para detectar, 10 minutos para investigar y una hora para remediar. En resumen, esto es lo que se necesita para ser más rápido que los adversarios.

Dependiendo de los adversarios a los que se enfrente, incluso cumplir con la regla 1-10-60 puede ser insuficiente, y algunas organizaciones pueden tener que actuar incluso más rápido. Si te enfrentas a adversarios patrocinados por el estado ruso, por ejemplo, y te toma una hora remediarlo, es posible que ya hayan estallado y pronto tendrás que enfrentarte a una brecha importante. Lo importante a recordar es que habrá momentos en que los adversarios son más rápidos que sus promedios de ruptura y momentos en que son más lentos. Sin embargo, estos promedios permiten a las organizaciones ajustar sus tiempos de respuesta objetivo para satisfacer sus necesidades individuales, en parte según los tipos de adversarios con los que es más probable que se enfrenten, dado el sector empresarial en el que se encuentran o su enfoque regional.

¿Por qué Breakout Time es un método eficaz para clasificar a los adversarios?

Este enfoque en la velocidad en general, y el tiempo de descanso en particular, es un tema importante en el informe de amenazas de este año porque, si bien hay otras formas de evaluar a los adversarios, creemos que este es uno de los poderes más efectivos para su aptitud operativa. Puede clasificarlos según la sofisticación de su malware o la cantidad de ataques de día cero que emplean, pero es posible que no esté obteniendo la historia real, ya que esas capacidades pueden ser adquiridas o robadas. En contraste, evaluar a los adversarios en función del tiempo de ruptura es una indicación de lo hábiles que son en la actividad real con el teclado. Cualquier persona con suficiente interés y dinero puede comprar un exploit de día cero. Sin embargo, eso no significa que también tengan un grupo de operadores cibernéticos altamente capaces para llevar a cabo campañas.

Por supuesto, el tiempo de ruptura no es una métrica universal. Puede variar ampliamente según las capacidades de los defensores; por lo tanto, si un adversario se enfoca en redes con tantos agujeros como el queso suizo, moverse lateralmente es mucho más fácil y se puede hacer mucho más rápido. Los actores de amenazas rastreados y clasificados por CrowdStrike se dirigen a numerosas industrias y regiones donde las capacidades defensivas varían ampliamente, por lo que estas fluctuaciones disminuirán con el tiempo. Planeamos continuar enfocándonos en este tipo de análisis y proporcionando puntos de datos más detallados sobre los tiempos de ruptura en el futuro, que serán útiles en la investigación en curso.

Métricas críticas más la tecnología adecuada

En última instancia, su mejor defensa es asegurarse de que su organización esté implementando la tecnología más efectiva e integrando la regla 1-10-60 en su estrategia de ciberseguridad. Cumplir con el desafío de este punto de referencia requerirá verdaderas soluciones de próxima generación, como la plataforma CrowdStrike Falcon® que ofrece detección y respuesta de puntos finales (EDR) , búsqueda de amenazas administrada , AV de próxima generación con análisis de comportamiento y aprendizaje automático , e inteligencia automatizada de amenazas . Estas herramientas son clave para obtener la visibilidad y el contexto que necesita para cumplir con estas métricas críticas basadas en resultados, y ganar la carrera incluso contra los adversarios más sofisticados.