Cosy Bear hack todavía está activo y ataca a los ministros de Asuntos Exteriores europeos

La banda de hackers de habla rusa Cozy Bear (también conocida como APT29 y Dukes) estuvo muy activa de 2014 a 2017. Luego, los piratas informáticos fueron acusados de piratear el Comité Nacional del Partido Demócrata de los Estados Unidos en previsión de las elecciones de 2016, así como de numerosos ataques de varios departamentos gubernamentales en Europa y más allá. Según los expertos en seguridad de la información, este grupo supuestamente trabaja con el FSB y también estuvo involucrado en ataques contra el sistema postal de la Casa Blanca de los EE. UU., El Departamento de Asuntos Exteriores de los EE. UU. Y el Estado Mayor Conjunto.

Sin embargo, en los últimos años, casi nada se ha escuchado sobre Cozy Bear, aparte de un incidente único en noviembre de 2018 relacionado con una campaña de phishing dirigida a varias organizaciones estadounidenses. Debido a esto, los expertos en seguridad de la información creían que el grupo podría haber dejado de existir, pero ahora los expertos de ESET han descubierto que esto no es así.

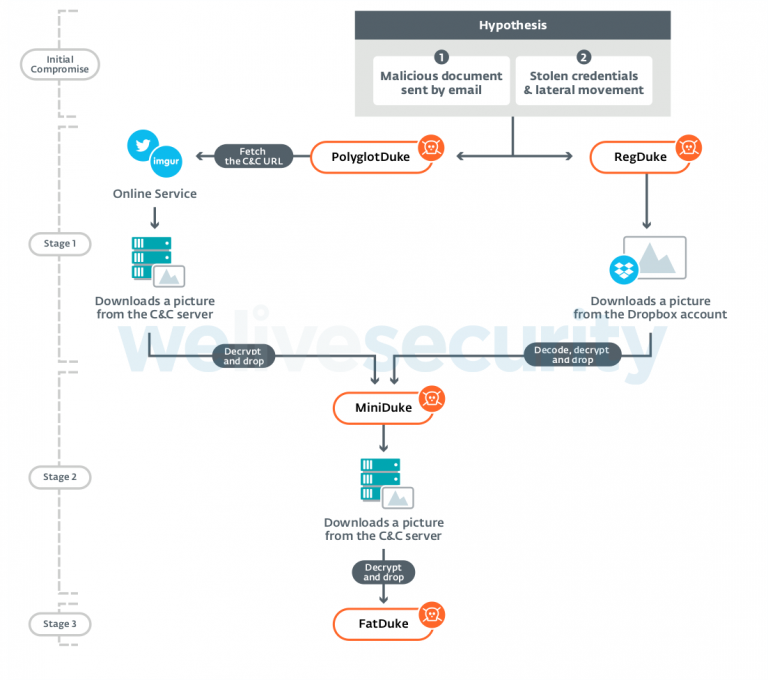

Los investigadores identificaron de inmediato tres nuevas familias de malvari creadas por Cozy Bear: PolyglotDuke, RegDuke y FatDuke, así como la puerta trasera MiniDuke previamente documentada, que se ha actualizado. Hasta hace poco, los ciberdelincuentes usaban estas herramientas, y la última muestra observada por los expertos se desplegó en junio de 2019. La combinación de estas acciones del grupo pirata, los investigadores llamaron «Operación Fantasma» (Operación Fantasma).

Los expertos de ESET creen que la «Operación Fantasma» comenzó en 2013 y continúa hasta nuestros días. Durante este tiempo, el grupo atacó al menos a tres ministerios de asuntos exteriores europeos, así como a la embajada de Estados Unidos en un país de la UE no identificado en Washington.

Cosy Bear utilizó una variedad de servicios en línea para administrar su malware, incluidos Twitter, Imgur y Reddit, y también recurrió a la esteganografía. Entonces, en uno de los ejemplos descritos por los investigadores, la carga útil del malware estaba oculta entre los metadatos del archivo PNG prácticamente sin cambios.

Los analistas escriben que es imposible excluir por completo la posibilidad de que esta actividad no sea Cozy Bear, pero alguien más está realizando operaciones bajo una bandera falsa. Sin embargo, la participación de APT29, en particular, está indicada por el hecho de que esta campaña maliciosa se lanzó simultáneamente con otros ataques del grupo y comenzó en un momento en que solo una pequeña parte del arsenal de piratas informáticos era conocida por los investigadores.

Ya se ha publicado una lista de indicadores de compromiso en GitHub , y los investigadores también han preparado un informe detallado que detalla todos los aspectos técnicos de las nuevas herramientas de Cozy Bear.