Empresas francesas bajo ataque a través del administrador de paquetes Chocolatey

Los piratas informáticos están abusando del popular administrador de paquetes Chocolatey para Windows como parte de una campaña de phishing destinada a plantar la puerta trasera Serpent en los sistemas de las agencias gubernamentales francesas y las principales empresas de construcción.

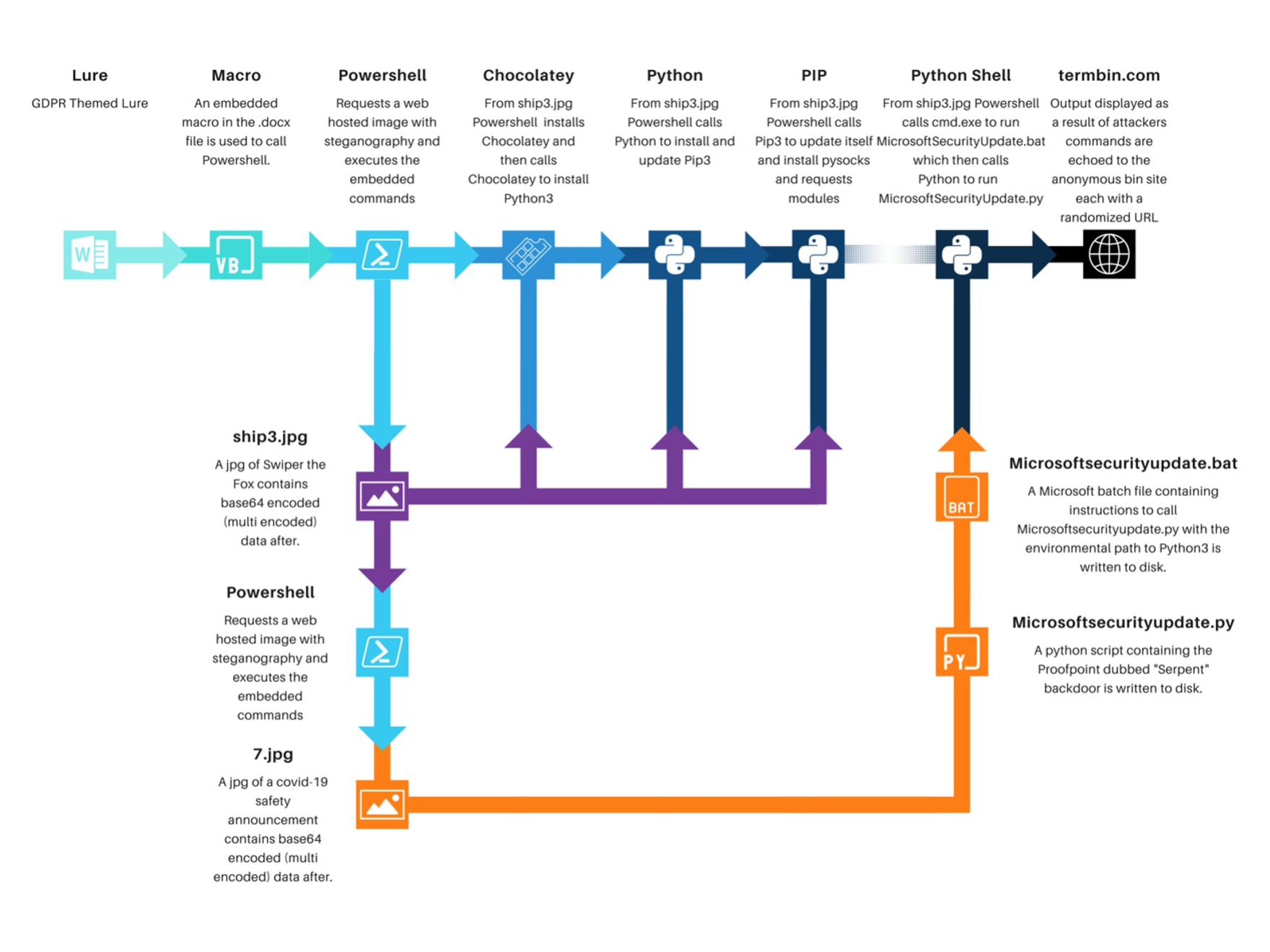

Los expertos de Proofpoint descubrieron una nueva campaña de phishing dirigida principalmente a las organizaciones inmobiliarias y de construcción francesas, así como a las agencias gubernamentales . Escriben que los piratas informáticos utilizan una cadena de infección compleja que consiste en documentos de Microsoft Word con macros, el administrador de paquetes Chocolatey y la esteganografía.

El ataque comienza con un simple correo electrónico de phishing supuestamente relacionado con el RGPD. El correo electrónico contiene un documento de Word adjunto que contiene una macro maliciosa. Cuando se abre este documento, una macro maliciosa extrae una imagen de un zorro de la serie animada Dora the Traveler.

La imagen de arriba no es tan inofensiva como podría parecer a primera vista, ya que usa taquigrafía para ocultar un script de PowerShell. Este script descargará e instalará el administrador de paquetes de Windows Chocolatey, que luego se usará para instalar Python y el instalador de paquetes PIP.

Chocolatey también se usa para evitar la detección por parte del software de seguridad, ya que a menudo se usa en entornos corporativos y suele estar en la lista de permitidos.

«Anteriormente, Proofpoint no notaba que los atacantes usaban Chocolatey en sus campañas», escriben los investigadores.

Como resultado, se carga una segunda imagen esteganográfica en el sistema de la víctima para descargar el backdoor Serpent, que es un malware escrito en Python (por lo que en los pasos anteriores se requerían paquetes previamente instalados).

Serpent, a su vez, se pondrá en contacto con el servidor de control de los piratas informáticos para recibir los comandos que se ejecutarán en el dispositivo infectado. Según los analistas, la puerta trasera es capaz de ejecutar cualquier comando de sus operadores, lo que le permite descargar malware adicional, abrir shells inversos y obtener acceso completo al dispositivo.

Hasta el momento, los expertos de Proofpoint no han encontrado nada que ayude a establecer la atribución de esta campaña y conectar a los operadores de Serpent con un país específico. Los objetivos finales de los atacantes tampoco están claros, pero las tácticas que utilizaron apuntan al espionaje.