Las vulnerabilidades en STARTTLS amenazan a los clientes de correo electrónico más populares

En la conferencia USENIX, un grupo de científicos alemanes anunció el descubrimiento de más de 40 vulnerabilidades en implementaciones STARTTLS en clientes y servidores de correo populares, incluidos Apple Mail, Gmail, Mozilla Thunderbird, Claws Mail, Mutt, Evolution, Exim, Mail.ru, Samsung Email, «Yandex» y KMail. Aprovechar estos problemas permite a un atacante robar credenciales, interceptar correos electrónicos, etc.

Los investigadores dicen que STARTTLS, creado a finales de los 90, funcionó al verificar si se podía establecer una conexión a través de TLS y luego negociar una conexión TLS con todas las partes involucradas antes de enviar los datos del correo electrónico. Si bien todo el proceso de negociación de STARTTLS no fue muy sólido y propenso a errores, STARTTLS llegó en un momento en el que todavía no existía un soporte masivo para conexiones cifradas en clientes y servidores de correo. Dado que no había mejores alternativas en ese momento, la mayoría de los usuarios y administradores optaron por habilitar STARTTLS como una solución temporal hasta que TLS se generalizó.

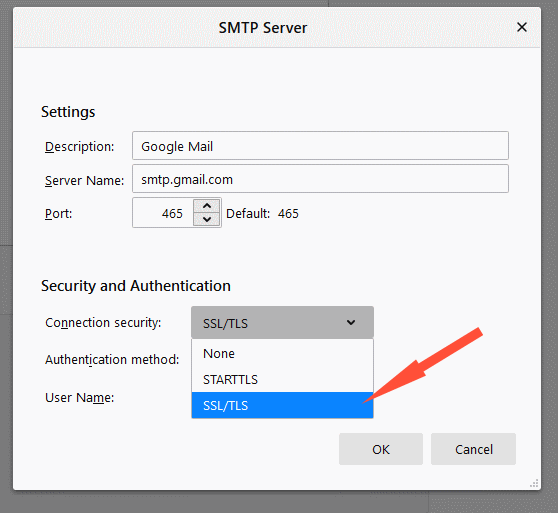

Ahora todo ha cambiado: casi todos los clientes y servidores de correo admiten el modo solo TLS, en el que todos los protocolos antiguos, incluidos POP3, IMAP y SMTP, operan de forma predeterminada a través de un canal cifrado que protege el correo electrónico de piratería o escuchas, y los clientes de correo se niegan a hacerlo. enviar correos electrónicos si no se puede establecer una conexión TLS segura. Sin embargo, todavía hay millones de clientes de correo y cientos de miles de servidores de correo donde STARTTLS es compatible y todavía está habilitado.

Ahora los expertos informan que han descubierto más de 40 vulnerabilidades en implementaciones de clientes y servidores de STARTTLS. Se puede abusar de los problemas para degradar las conexiones STARTTLS a texto sin formato, interceptar correos electrónicos, robar contraseñas, etc.

Aunque para implementar tales ataques, un atacante debe primero realizar un ataque MitM (para poder interferir con el proceso de negociación STARTTLS, es decir, el atacante debe interferir con la conexión establecida entre el cliente de correo y el servidor de correo, y también debe tener credenciales para iniciar sesión en la cuenta en el mismo servidor), el equipo de investigación insiste en que «estas vulnerabilidades están tan extendidas que recomendamos que evite usar STARTTLS siempre que sea posible». Es decir, se recomienda a los usuarios y administradores que actualicen sus clientes y servidores lo antes posible y pasen a usar solo TLS.

Durante los últimos meses, los investigadores han estado colaborando activamente con los desarrolladores de clientes y servidores de correo para corregir 40 errores que descubrieron. Aunque los usuarios ahora tienen la capacidad de instalar los parches resultantes y continuar usando STARTTLS, los investigadores aún recomiendan cambiar a TLS únicamente.