El complemento de WordPress con millones de instalaciones le permite inyectar código en sitios vulnerables

El popular complemento de WordPress OptinMonster, instalado más de un millón de veces, tenía una vulnerabilidad grave. El problema permitió que una parte no autorizada obtuviera acceso a la API, lo que finalmente condujo a la divulgación de información confidencial y la inyección de código.

La vulnerabilidad CVE-2021-39341 fue descubierta por la investigadora de Wordfence, Chloe Chamberland, en septiembre de este año. La corrección se lanzó el 7 de octubre de 2021, por lo que se recomienda a los usuarios del complemento OptinMonster que actualicen a la versión 2.6.5 o más reciente lo antes posible.

El complemento de marketing OptinMonster se utiliza para integrar herramientas de marketing y sistemas de correo en los sitios de WordPress. Básicamente, es una herramienta de generación de oportunidades y monetización que se ha implementado en un millón de sitios debido a su facilidad de uso y muchas funciones.

Chamberland escribe que el error detectado permitió a cualquier visitante de dichos sitios extraer información confidencial, inyectar JavaScript arbitrario y realizar otras acciones maliciosas.

El punto es que las capacidades de OptinMonster dependen de los puntos finales de la API, que proporcionan una integración perfecta y simplifican el flujo de trabajo. Sin embargo, la implementación de estos puntos finales no siempre es segura, y esto es especialmente cierto para / wp-json / omapp / v1 / support. Este punto final puede exponer datos como la ruta completa al sitio en el servidor, las claves de API utilizadas para las solicitudes y más.

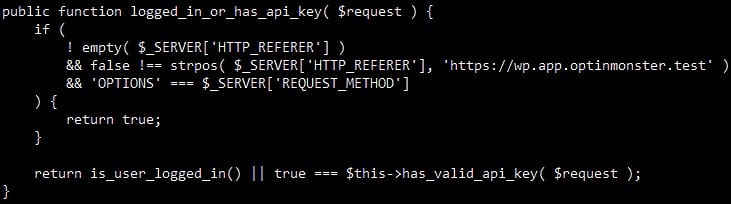

Un atacante que haya obtenido claves de API puede modificar las cuentas de OptinMonster, colocar JavaScript malicioso en el sitio, etc. Además, el sitio vulnerable ejecutará dicho código cada vez que el visitante active el elemento OptinMonster (ventana emergente). Peor aún, el atacante ni siquiera tendría que autenticarse en el sitio de destino para acceder al punto final de la API, ya que la solicitud HTTP pasó por alto los controles de seguridad bajo ciertas condiciones que se cumplen fácilmente.

En su informe, Chamberland resume que, en esencia, es necesario revisar toda la API del complemento. Afortunadamente, los propios desarrolladores de OptinMonster están de acuerdo con esto y han prometido solucionar otros problemas de API en las próximas semanas.

Mientras tanto, se recomienda a los usuarios que no solo actualicen el complemento a una versión segura, sino que también generen nuevas claves API, ya que los desarrolladores revocan todas las claves que podrían ser robadas.