Una guía simple para principiantes sobre el modelo de redes OSI

El modelo de interconexión de sistemas abiertos (OSI) consta de siete capas. ¿Cuáles son estos niveles, cómo se organiza el modelo y cuál es su papel en la construcción de redes? En el artículo.

El modelo OSI es la referencia. Es una referencia porque el nombre completo del modelo se parece a «Modelo de referencia básico Modelo de interconexión de sistemas abiertos», donde Modelo de referencia básico significa «modelo de referencia». Primero, consideraremos información general y luego pasaremos a aspectos específicos.

El principio del modelo de red.

El modelo de red OSI tiene siete capas, ordenadas jerárquicamente de mayor a menor. Es decir, el más alto es el séptimo (aplicado) y el más bajo es el primero (físico). El modelo OSI se desarrolló en la década de 1970 para describir la arquitectura y el funcionamiento de las redes de datos. Es importante recordar que los datos se transmiten no solo a través de Internet, sino también en redes locales mediante conexiones por cable o inalámbricas.

En el proceso de transferencia de datos, el dispositivo de envío, el dispositivo de recepción, así como los datos en sí, que deben transmitirse y recibirse, siempre están involucrados. Desde el punto de vista de un usuario común, la tarea es elemental: debe tomar y enviar estos datos. Todo lo que sucede al enviar y recibir datos se describe en detalle mediante el modelo OSI de siete capas.

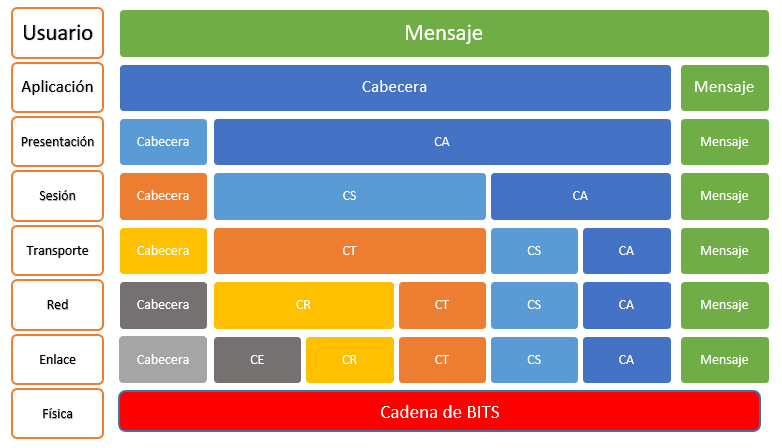

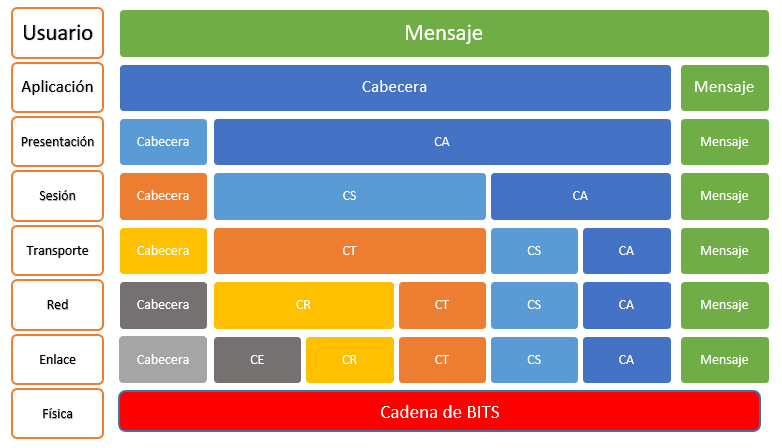

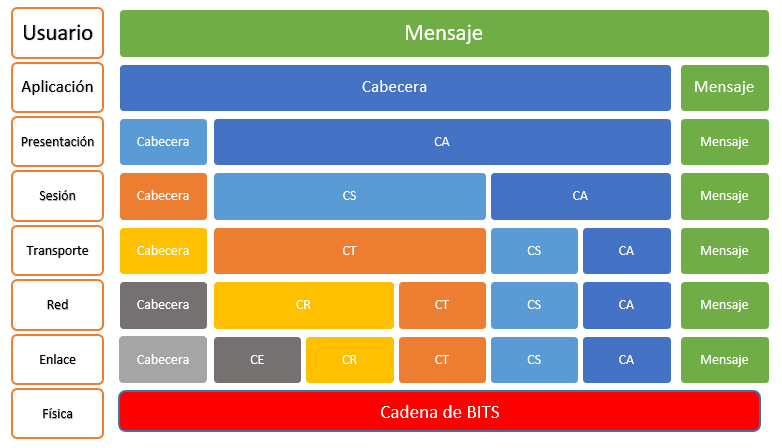

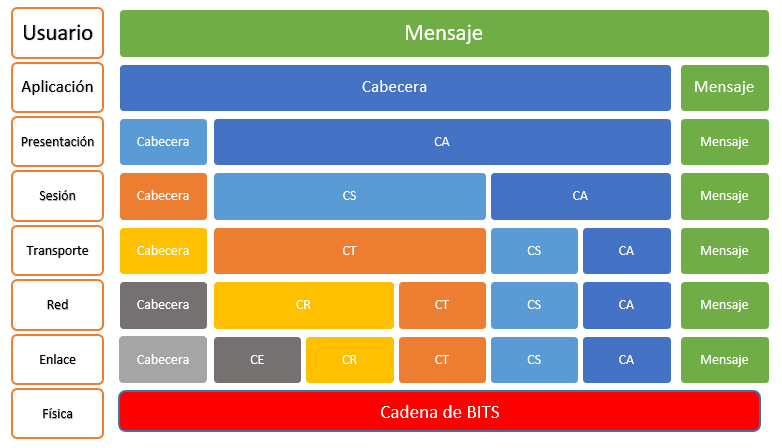

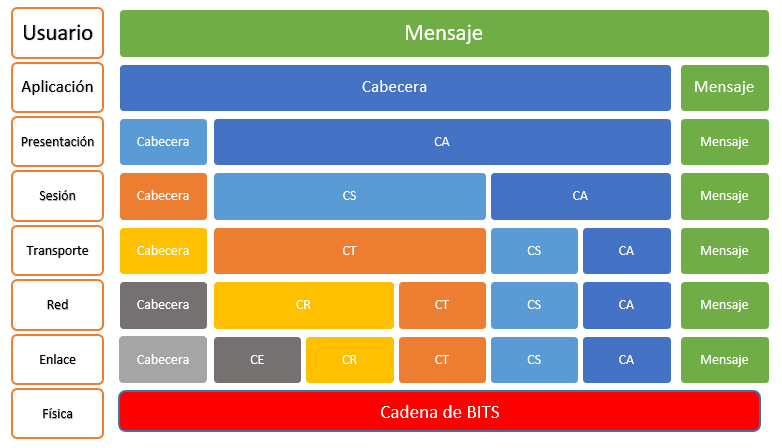

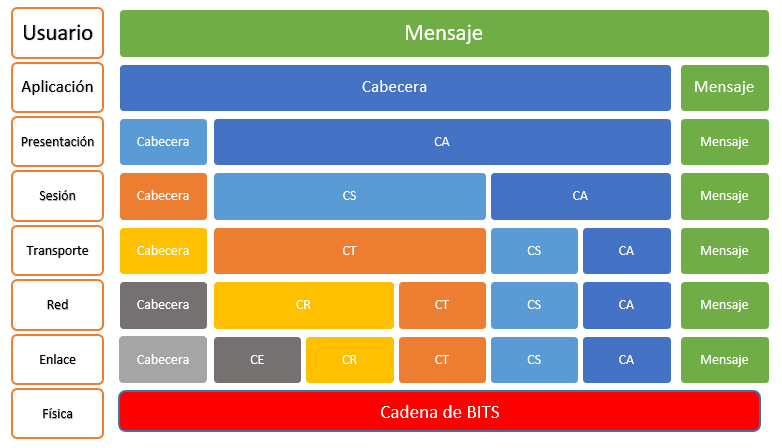

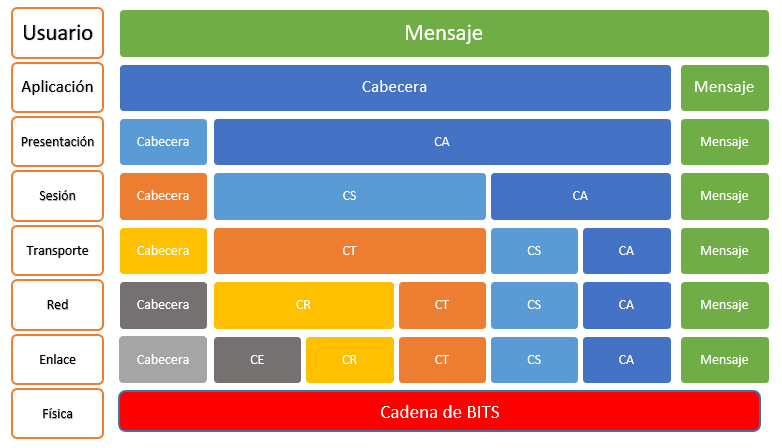

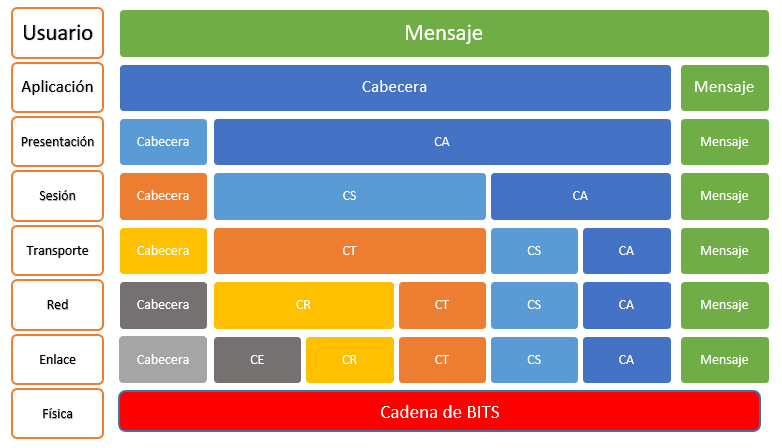

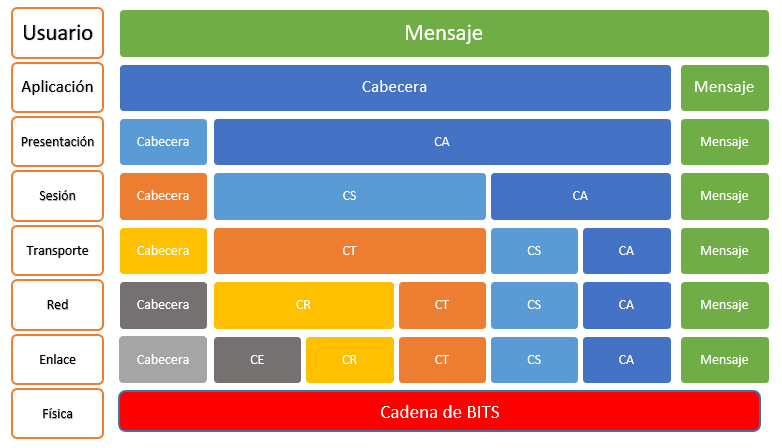

En el séptimo nivel, la información se presenta en forma de datos, en el primero, en forma de bits. El proceso en el que se envía información y pasa de los datos a los bits se llama encapsulación. El proceso inverso, cuando la información recibida en bits en el primer nivel se transfiere a los datos en el séptimo, se denomina desencapsulación. En cada uno de los siete niveles, la información se presenta en forma de unidades de datos de protocolo: PDU (Unidad de datos de protocolo).

Tomemos un ejemplo: el usuario 1 envía una imagen, que se procesa en el séptimo nivel como datos, los datos deben pasar por todos los niveles hasta el nivel más bajo (primer), donde se representarán como bits. Este proceso se llama encapsulación. La computadora del usuario 2 está recibiendo bits que deberían volver a convertirse en datos. Este proceso inverso se llama desencapsulación. Lo que sucede con la información en cada uno de los siete niveles, cómo y dónde entran los bits en los datos, lo analizaremos en este artículo.

La primera capa física (L1)

Empecemos por el nivel más bajo. Es el responsable del intercambio de señales físicas entre dispositivos físicos, «hardware». El hardware de la computadora no entiende qué es una imagen o qué se representa en ella, el hardware entiende la imagen solo en forma de un conjunto de ceros y unos, es decir, bits. En este caso, el bit es una unidad de datos de protocolo, abreviada como PDU (Unidad de datos de protocolo).

Cada nivel tiene sus propias PDU, que se presentan en una forma que se entenderá en este nivel y, posiblemente, en el siguiente antes de la conversión. Trabajar con datos limpios ocurre solo en los niveles cinco a siete.

Los dispositivos de la capa física operan en bits. Se transmiten a través de cables (por ejemplo, a través de fibra óptica) o de forma inalámbrica (por ejemplo, a través de Bluetooth o IRDA, Wi-Fi, GSM, 4G, etc.).

La segunda capa, canal (capa de enlace de datos, L2)

Cuando dos usuarios están en la misma red con solo dos dispositivos, esto es ideal. Pero, ¿y si hay más de estos dispositivos?

El segundo nivel resuelve el problema del direccionamiento a la hora de transferir información. La capa de enlace toma bits y los convierte en cuadros (cuadros, también «cuadros»). La tarea aquí es formar marcos con la dirección del remitente y el destinatario, y luego enviarlos a través de la red.

La capa de enlace tiene dos subcapas: MAC y LLC. MAC (Media Access Control) es responsable de asignar direcciones MAC físicas, mientras que LLC (Logical Link Control) verifica y corrige los datos y administra su transmisión.

Los conmutadores operan en la segunda capa OSI, su tarea es transferir tramas formadas de un dispositivo a otro, utilizando solo direcciones MAC físicas como direcciones.

La tercera capa, red (capa de red, L3)

En el tercer nivel, aparece un nuevo concepto: el enrutamiento. Para esta tarea, se crearon dispositivos de tercer nivel: enrutadores (también se les llama enrutadores). Los enrutadores obtienen una dirección MAC de los conmutadores de la capa anterior y están ocupados construyendo una ruta de un dispositivo a otro, teniendo en cuenta todos los problemas potenciales de la red.

A nivel de red, se utiliza activamente ARP (Protocolo de resolución de direcciones). Convierte direcciones MAC de 64 bits en direcciones IP de 32 bits y viceversa, proporcionando así encapsulado y desencapsulado de datos.

El cuarto nivel, capa de transporte (L4)

Las siete capas del modelo OSI se pueden dividir aproximadamente en dos grupos:

- Capas de medios

- Capas de host

Los niveles del grupo Media Layers (L1, L2, L3) están involucrados en la transmisión de información (vía cable o red inalámbrica), son utilizados por dispositivos de red como conmutadores, enrutadores, etc. Las capas de host (L4, L5, L6, L7) se utilizan directamente en los dispositivos, ya sean computadoras de escritorio o dispositivos móviles portátiles.

La cuarta capa es un intermediario entre las capas de host y las capas de medios, relacionada con la primera más que con la última, su tarea principal es transportar paquetes. Naturalmente, es posible que se produzcan pérdidas durante el transporte, pero algunos tipos de datos son más sensibles a las pérdidas que otros. Por ejemplo, si las vocales se pierden en el texto, será difícil entender el significado, y si un par de cuadros desaparecen del flujo de video, esto prácticamente no afectará al usuario final de ninguna manera. Por lo tanto, cuando se transmiten datos que son más sensibles a las pérdidas a nivel de transporte, se utiliza el protocolo TCP, que controla la integridad de la información entregada.

Para los archivos multimedia, las pequeñas pérdidas no son tan importantes, la latencia será mucho más crítica. Para la transmisión de dichos datos, que es más sensible a los retrasos, se utiliza el protocolo UDP, que le permite organizar la comunicación sin establecer una conexión.

Cuando se transmiten a través de TCP, los datos se dividen en segmentos. Un segmento es parte de un paquete. Cuando llega un paquete de datos que excede el ancho de banda de la red, el paquete se divide en segmentos aceptables. La segmentación de paquetes también se requiere en redes no confiables cuando existe una alta probabilidad de que un paquete grande se pierda o se envíe al destino incorrecto. Al transmitir datos a través de UDP, los paquetes de datos ya están divididos en datagramas. Un datagrama también es parte de un paquete, pero no debe confundirse con un segmento.

La principal diferencia entre los datagramas es la autonomía. Cada datagrama contiene todos los encabezados necesarios para llegar a su destino final, por lo que son independientes de la red y se pueden entregar en diferentes rutas y en diferente orden. El datagrama y el segmento son dos PDU de capa de transporte del modelo OSI. La pérdida de datagramas o segmentos da como resultado fragmentos de datos «rotos» que no se pueden procesar correctamente.

Los primeros cuatro niveles son una especialización de los ingenieros de redes, pero los últimos tres no se encuentran con tanta frecuencia, porque el quinto, sexto y séptimo están ocupados por desarrolladores.

El quinto nivel, sesión (capa de sesión, L5)

El quinto nivel opera con datos puros; además del quinto, también se utilizan datos brutos en los niveles sexto y séptimo. La capa de sesión es responsable de mantener una sesión o sesión de comunicación. El quinto nivel brinda un servicio a lo siguiente: controla la interacción entre aplicaciones, abre la posibilidad de sincronizar tareas, terminar una sesión e intercambiar información.

Los servicios a nivel de sesión se utilizan a menudo en entornos de aplicaciones que requieren llamadas a procedimientos remotos, es decir, para solicitar la ejecución de acciones en equipos remotos o sistemas independientes en un dispositivo (si hay varios sistemas operativos).

Un ejemplo de cómo funciona la quinta capa es una videollamada a través de la red. Durante la comunicación por video, es necesario que los dos flujos de datos (audio y video) vayan sincrónicamente. Cuando se agrega un tercero a la conversación entre dos personas, ya será una conferencia. La tarea del quinto nivel es asegurarse de que los interlocutores puedan entender quién está hablando.

Sexto nivel, presentación de datos (capa de presentación, L6)

El nombre de la capa de presentación nuevamente habla de las tareas de la capa de presentación. El sexto nivel se ocupa de presentar datos (que todavía es una PDU) en una forma que los humanos y las máquinas puedan entender. Por ejemplo, cuando un dispositivo puede mostrar texto solo en codificación ASCII y el otro solo en UTF-8, la traducción de texto de una codificación a otra ocurre en el sexto nivel.

El sexto nivel también se ocupa de la presentación de imágenes (en JPEG, GIF, etc.), así como de video-audio (en MPEG, QuickTime). Además de lo anterior, el sexto nivel se ocupa del cifrado de datos cuando es necesario protegerlos durante la transmisión.

Séptima capa, capa de aplicación

El séptimo nivel a veces también se denomina capa de aplicación, pero para no confundirse, puede usar el nombre original: capa de aplicación. La capa de aplicación es con la que interactúan los usuarios, una especie de interfaz gráfica para todo el modelo OSI, con otros interactúa al mínimo.

Todos los servicios recibidos por la séptima capa de otros se utilizan para entregar datos al usuario. Los protocolos de capa 7 no necesitan proporcionar enrutamiento o garantizar la entrega de datos cuando los seis anteriores ya se han ocupado de eso. La tarea del séptimo nivel es usar sus protocolos para que el usuario vea los datos en una forma que comprenda.

Los protocolos aquí usan UDP (como DHCP, FTP) o TCP (como HTTP, HTTPS, SFTP (FTP simple), DNS). El nivel de aplicación es el más alto en la jerarquía, pero también es el más fácil de explicar.

Críticas al modelo OSI

El modelo de siete capas fue adoptado como el estándar ISO / IEC 7498, que todavía es válido hoy, sin embargo, el modelo tiene sus inconvenientes. Entre las principales deficiencias, hablan de tiempos inadecuados, mala tecnología, implementación tardía y políticas fallidas.

El primer inconveniente es el momento incorrecto. Se dedicó una cantidad de tiempo excesivamente grande al desarrollo del modelo, pero los desarrolladores no prestaron suficiente atención a los estándares existentes en ese momento. En este sentido, se acusa al modelo de no reflejar la realidad. Hay algo de verdad en tales declaraciones, porque ya en el momento de la aparición de OSI, otras empresas estaban más preparadas para trabajar con el modelo TCP / IP ampliamente utilizado.

El segundo inconveniente se llama mala tecnología. La prevalencia de la pila TCP / IP se cita como el principal argumento de que OSI es una mala tecnología. Los protocolos OSI a menudo se duplican entre sí, las funciones se distribuyen de manera desigual entre los niveles y las mismas tareas se pueden resolver en diferentes niveles.

La división en siete niveles fue más política que técnica. Al construir redes, en realidad, los niveles 5 y 6 rara vez se utilizan y, a menudo, solo se puede prescindir de los cuatro primeros. Incluso la descripción original de la arquitectura impresa tiene un metro de grosor.

Además, a diferencia de TCP / IP, OSI nunca se ha asociado con UNIX. OSI no fue ampliamente adoptado porque fue diseñado como un modelo cerrado promovido por las empresas de telecomunicaciones europeas y el gobierno de los Estados Unidos. La pila de protocolos TCP / IP estaba inicialmente abierta a todo el mundo, lo que le permitió ganar popularidad entre los defensores del código abierto.

Aunque los principales problemas de la arquitectura OSI eran políticos, la reputación se empañó y el modelo no se difundió. Sin embargo, en tecnologías de red, cuando se trabaja con conmutación, incluso hoy en día se suele utilizar el modelo OSI.

Conclusión, el papel del modelo OSI en la construcción de redes

En este artículo, examinamos los principios de construcción del modelo de red OSI. Cada uno de los siete niveles del modelo tiene su propia tarea. La arquitectura OSI es en realidad más compleja de lo que hemos descrito. Hay otros niveles, por ejemplo, el nivel de servicio, que se encuentra en redes inteligentes o celulares, o el octavo: este es el nombre del propio usuario.

Como mencionamos anteriormente, la descripción original de todos los principios de la construcción de redes en el marco de este modelo, si se imprime, tendrá un metro de espesor. Pero las empresas están utilizando activamente OSI como referencia. Hemos enumerado solo la estructura básica en palabras que los principiantes pueden entender.

El modelo OSI sirve como herramienta para el diagnóstico de redes. Si algo no funciona en la red, es mucho más fácil determinar el nivel en el que ocurrió el problema que intentar reconstruir toda la red.

Conociendo la arquitectura de la red, es mucho más fácil construirla y diagnosticarla. Así como es imposible construir una casa sin conocer su arquitectura, también es imposible construir una red sin conocer el modelo OSI. Es importante tener en cuenta todo al diseñar. Es importante tener en cuenta la interacción de cada capa con otras, cómo se garantiza la seguridad, el cifrado de datos dentro de la red, cuánto crecimiento de usuarios resistirá la red sin colapsar, si será posible transferir la red a otra máquina. etc. Cada uno de los criterios enumerados encaja en las funciones de uno de los siete niveles.